面对这些临时的、突发的申请和需求,运维管理员最简单的做法当然临时调一个账号和密码用一下,等临时任务关闭后,再取消这个账号,或者变更密码。可是这个“临时”意味着明文账号+明文密码,为系统的管理留下了隐患,而齐治PAM特权账号管理系统,既满足“临时”需求,又保证明文账号和密码的安全可靠。

在数据中心使用过程中,大部分运维操作都通过了“单点登录”,即人直接访问具有权限的系统,而不需要输入账号密码,账号密码由堡垒机来自动完成登录过程。 而运维场景的多样化,导致“单点登录”无法全部覆盖所有场景,有些时候必须申请和使用明文密码,比如,系统的初始化配置, 通过控制台进行硬件或网络变更等等。

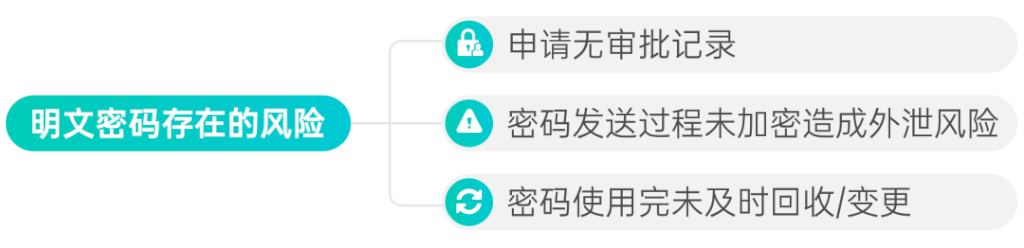

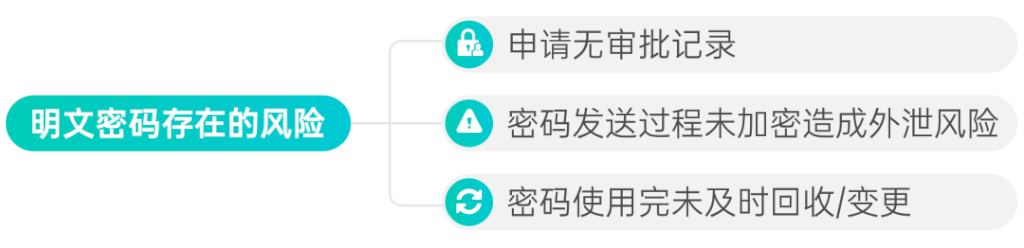

这些明文密码缺少技术来加以规范和实施落地,导致整个过程中存在明文密码泄露的安全风险。其实,如果管理手段合理,是可以避免的。比如,申请时有科学合理的审批;要求明文密码发送过程中加密,让密码不可视、不可查、不可猜;再比如,密码使用结束后,还有合理的自动化流程,回收相应的账号和密码,防止外泄。但是,恰恰在数据中心内部管理过程中,出现了各种问题,才层层防线失守,最终以明文账号和密码的形态裸奔。

很显然,如果没有任何安全防护措施,明文账号和密码就像在系统里裸奔一样,是最危险的因素之一,一旦被“神对手”或者“猪队友”用到,不可避免地就会产生安全隐患甚至发生安全问题。

很显然,明文密码的使用不可避免,那么就要从管理角度消灭明文密码。如前文所说,在明文密码生成、传递方式和路径,以及回收的全流程,进行管理和防范。

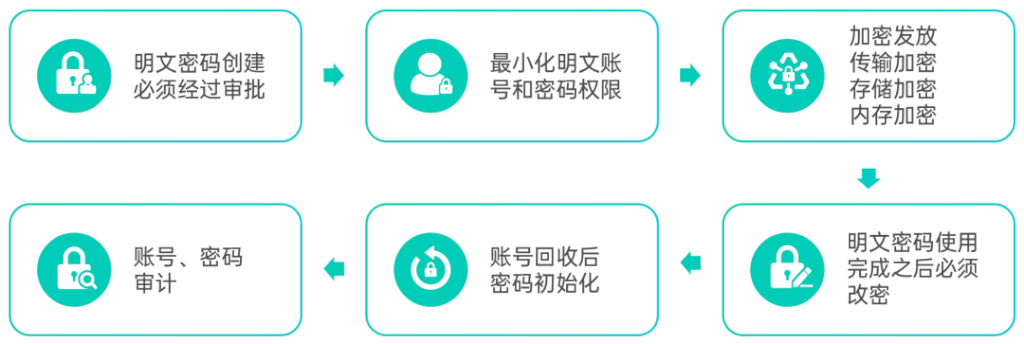

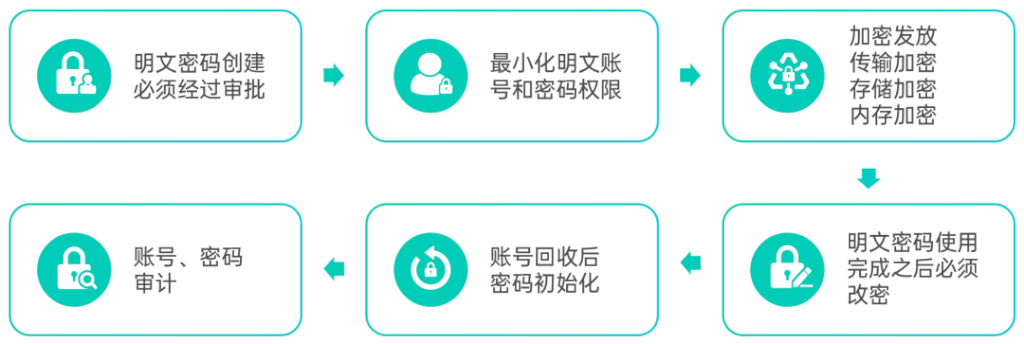

首先,明文密码的申请过程中,所有申请人、申请理由、审批情况、使用时长、审批人都记录在案,严格管理好“申请”这个源头,让不当的人、不当的行为、不当的审批被扼杀在“出发”之前。

其次,正常、完整的审批流程结束后,就转向传输和使用阶段。在传输和使用过程中,密码必须加密,不得以明文的形式存在。在更重要、更严格的情况下,甚至可以采取AB角的方式管理密码——A和B各掌握一半密码,使用时A和B必须同时在场才可以——谍战片的既视感。

最后,账号和密码使用完毕后,必须马上更改,不能让已经公开或半公开的密码存在。所有明文账号,都必须使用新的密码,保证整个系统运营的安全可靠。

齐治PAM特权账号管理从账号和密码的全生命周期管理入手,在各个阶段进行安全防护。

首先,明文账号和密码需要在使用前通过PAM系统进行申请,在初始阶段就会最小化审批该账号和密码的权限,让它只能在规定时间、规定范围内进行规定操作。

其次,PAM实现过程全跟踪。账号和密码提供给使用者的过程中,PAM可以将明文密码加密,这个加密包括加密发放、传输加密、存储加密、内存加密等多种手段,使得明文密码在从运维管理员到使用者的过程中,不再明文。在有的应用场景下,用户可以使用密码信封的方式进行线下明文密码传递,保障密码安全。

PAM管理明文密码全生命周期

在账号和密码按照权限规定到使用期限后,PAM可以自动回收账号及权限,该账号和密码不能在系统中使用,限制了该账号的可能被利用的非法功能。同时,账号回收后,密码重新初始化,PAM立即将该密码改密,保证了账号和密码的安全性。

特别需要一提的是,PAM对账号具有审计功能,该账号和密码被发放后,PAM会形成发放日志,记录该账号和密码的动作,以便事后审计所用。

齐治PAM特权账号管理系统,针对明文账号和明文密码,实现了安全、可靠的全流程管理,保证了整个数据中心的账号安全和密码安全,提高运维管理效率,提升运维管理安全性。实际上,PAM针对数据中心系统内所有账号和密码都有严格的管理流程和管理方法,全面保障用户的内控安全。

发表回复