自从6月28号到今天,包括俄罗斯,乌克兰在内的欧美各国的政府以及大型企业应该头都相当痛,不为什么,只因为新型的恶意勒索软件 Petya 所造成,其原理感觉与 WannaCry 类似,但是通过更多 Windows 漏洞与使用者的一时疏忽造成,以下就来看看 Petya 的原理,以及如何自救吧!

在感染了加密勒索软件Petya后,计算机会当机,重新开机会出现骷髅头红色画面。

Petya 其实远在去年就有类似的灾情爆发,当时可通过 Dropbox 云端空间连结进行感染。不过这次经过变种的 Petya(被取名为 Golden Eye),不仅利用基于 Wannacry 的 Eternal Blue 与 Windows CVE-2017-0199 漏洞进行感染,照理说在前波攻击后的漏洞修正已经可有效遏阻,但为何这次仍会有不少灾情呢?

1、Petya病毒比 WannaCry 还要多元的感染手法

其实 Petya 不仅利用上述几个漏洞,还会利用企业内网以及 Windows 内的管理员机制、或是邮件散布、偷取登入密码等方式进行大范围感染。简单来说,就算你的计算机已经装了软件更新,要是同公司内的计算机被感染,一样会中招并进行勒索。

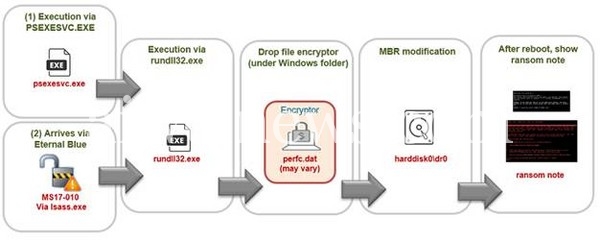

新版 Petya 的感染流程,最重要的地方就是在于会利用 Windos 管理员与窃取密码的方式,在企业内网再度进行传播。(图/翻摄自趋势科技)

目前 Petya 主要的攻击目标还是以政府机构、企业组织为目标,截至为此象是乌克兰、纽约等政府设施受影响外,象是石油公司 Rosneft、有在台湾设点的英国媒体公司 WPP 也同样是受害者,最为恐怖的是,就连核电厂也受到波及,目前仅能透过手动方式调整。

就像之前的 WannaCry 一样,以政府与企业为目标的 Petya,也让乌克兰的 ATM 提款机出现灾情。

有别于 WannaCry 只是随机封锁部分档案,并进行勒索,Petya 的着力可说又深上不少。在感染后其实会潜伏一阵子,然后计算机会跳出强迫重开并进行硬盘扫描、修复的指示后,就会马上重新开机,此时正是灾难开端!

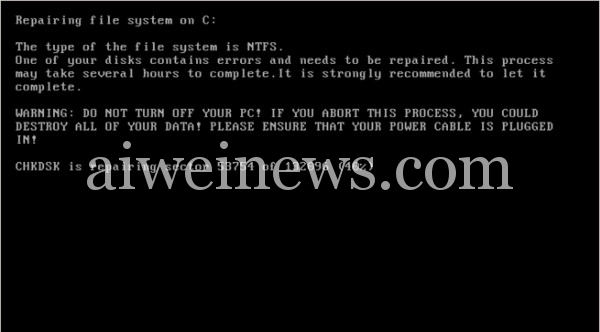

Petya 在经过一定时间的潜伏后,就会假冒 Windows 需要硬盘扫描的方式并进行加密,要是遇到的话,此时该做的,就是马上关机,切断网络连接!

说是扫描与修复硬盘,但是其实 Petya 此时会通过修改计算机内的 MBR 主要开机磁碟设定进行加密,完成后再度开机,就会跑出以 $ 金钱符号组成的骷髅头,并且提示将 300 美金的比特币汇入指定账号,就连 Windows 都无法登入,更别说是存取内部的档案了,简直是恶意满满啊!

假硬盘扫描真加密完成后,开关机就只会出现以下这个被勒索的图案,连 Windows 都进不去 。

编辑根据第一手受感染的人透露,公司内部的计算机会在同时自动关机,开机时就会出现被勒索的状况,且完全无法使用计算机,感染的期间其实相当短,从此例子也能看出 Petya 通过内网所感染的杀伤力有多大!

2、感染Petya病毒,怎样自救和防范?

对于不是主要攻击目标的一般用户来说,Petya 的威胁性其实会小于 WannaCry,但要是尚未感染的话,还是要注意以下状况。首先就是将 Windows 的密码改的强度更高,只要密码够复杂,Petya 就更难破解密码并进行感染;另外,要是有设管理员群组的公司,一样需要强度更高的管理密码或存取权限,当然,Windows 该装的系统更新更是不可少(象是之前的 MS17-010)。

之前 WannaCry 灾情下的微软系统更新 MS17-010 要是还没装,就赶快装吧(是说没装还没出事的人,不是没用网络,就是该买张乐透了)。

要是不幸感染的话怎么办?以下可以分为两种状况,第一种就是先前所说的,要是刚遇到重开机扫描硬盘的指示,此时不用犹豫,马上把计算机关机,并且将网络线拔了,藉此防止 Petya 加密 MBR 的行为发生,再利用 Boot 机手法清理或是制作 Kill Switch 并备份,但这个机制需要一定的计算机知识,还是拿去给专业的人利用,会比较妥当。

真的感染的话,最糟的方法就是付钱给加害者,有可能根本不会帮你解锁,甚至钱还会被拦截。

要是遇到最差的状况,也就是计算机已被完全攻占,出现勒索视窗该怎么办?此次你要做的,绝对不是付出比特币给黑客,首先黑客其实很难有机制去查询付钱的受害者是谁,且在金流运送的过程中,可能还会被其他人拦截金额(黑吃黑?),且据媒体消息指出,目前 Petya 的赎金账户已经被封锁,所以就不要再丢钱进去,只能等资安公司提出解救方案,所以平时资料备份的习惯还是要有,以免心血付诸流水啊!

发表回复