开始破解WiFi无线路由器密码之前你需要事先了解的相关知识:

我们平时说的WPA密码其实叫PSK(pre-shared key),长度一般是8-63字节,它加上ssid通过一定的算法可以得到PMK(pairwise master key)。PMK=SHA-1(ssid,psk) ,PMK的长度是定长的,都是64字节。由于计算PMK的过程开销比较大,是我们破解花费时间长的关键,所以采用以空间换时间的原则把PMK事先生成好,这个事先生成好的表就是常说的HASH表(生成PMK的算法是一种哈希),这个工作就是用airlib-ng这个工具来完成的,我们的快速破解就是这么来的。

认证的时候会生成一个PTK(pairwise temporary),这是一组密钥,具体细节不详细说了,它的生成方法也是采用的哈希,参数是连接的客户端MAC地址、AP的BSSID、A-NONCE、S-NONCE、PMK,其中A-NONCE和S-NONCE是两个随机数,确保每次连接都会生成不同的PTK。PTK的计算消耗很小。PTK加上报文数据采用一定的算法(AES或TKIP),得到密文,同时会得到一个签名,叫做MIC(message integrality check),tkip之所以被破解和这个mic有很大关系。

四次握手包中含有以上的哪些东西呢?客户端的MAC地址,AP的BSSID,A-NONCE,S-NONE,MIC,最关键的PMK和PTK是不包含在握手包里的!

认证的原理是在获得以上的所有参数后,客户端算出一个MIC,把原文连同MIC一起发给AP,AP采用相同的参数与算法计算出MIC,并与客户端发过来的比较,如果一致,则认证通过,否则失败。

目前的破解方法是我们获得握手包后,用我们字典中的PSK+ssid先生成PMK(如果有HASH表则略过),然后结合握手包中的(客户端MAC,AP的BSSID,A-NONCE,S-NONCE)计算PTK,再加上原始的报文数据算出MIC并与AP发送的MIC比较,如果一致,那么该PSK就是密钥。- U# {6 B& ^; [% H3 ~ |” A9 t

目前最耗时的就是算PMK,可谓破解的瓶颈。即使搞定了运算量的问题,海量的密钥存储也是个问题(PMK都是64字节长度)!

下面开始破解

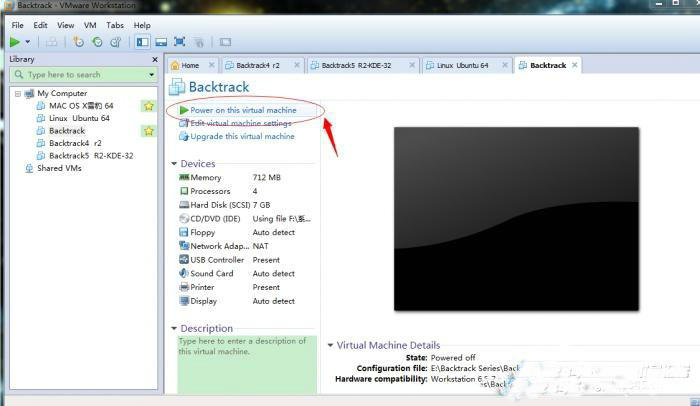

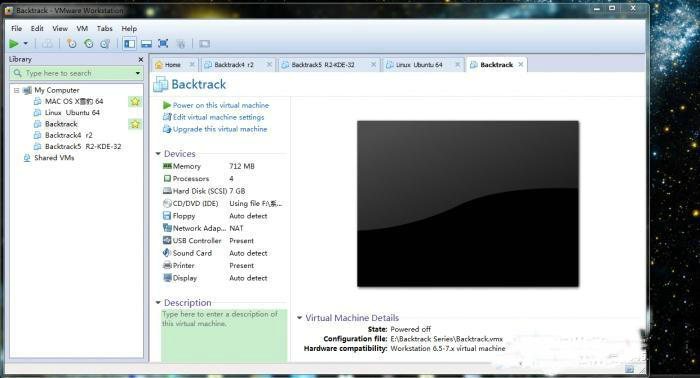

首先安装vmware虚拟机,过程是大家一学都会,不多说,安装完后双击运行。新建一个虚拟机,选择*.ISO镜像的路径载入。

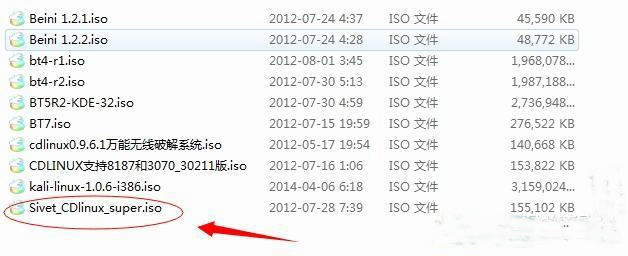

backtrack系列系统有好多

个人觉得最好用的是Sivet_CD linux_super,所以本教程也用这个来示范

继续~点击启动按钮启动系统

启动过程如下

等待虚拟机加载系统镜像

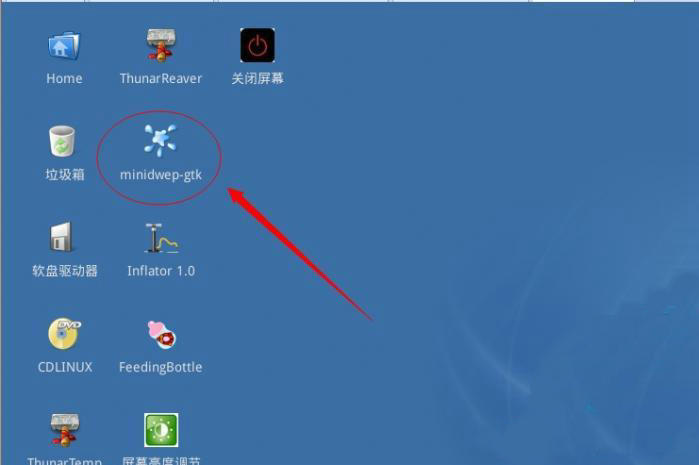

加载完成,系统启动后桌面如下:

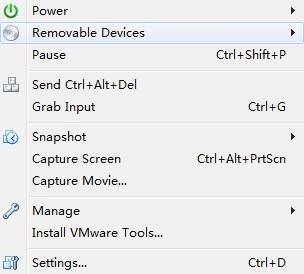

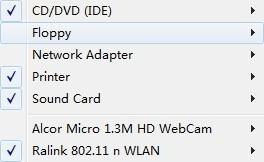

我们在启动后一定要确保本系统已经识别并且加载了网卡,否则水滴软件是无法使用的,本人用的雷凌3070芯片网卡。若系统未加载也可以手动加载,在“VM”选项里,看图:

Removable Devices – Ranlink 802.11n WLAN 鼠标单机选中即可

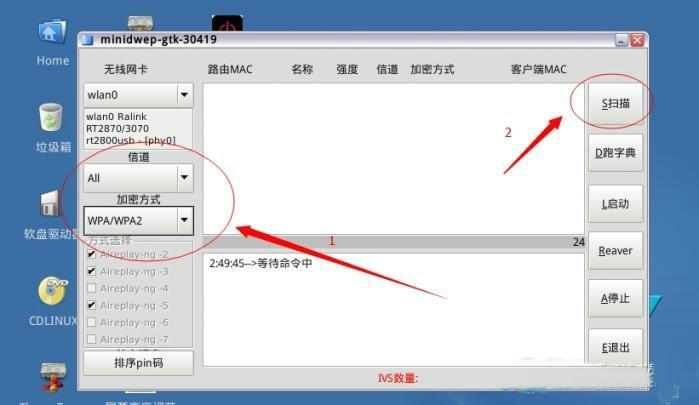

下面我们运行minidwep-gtk-30419水滴软件:

双击后会有一个弹出框,直接确定即可。之后进入软件界面,如下

网卡选择自己的网卡,频道选“所有(ALL)”,加密方式选“wpa/wpa2”方式(WEP方式加密由于安全性低,现在几乎没人用了,所以不赘述wep的破解了),完了之后点击“扫描”

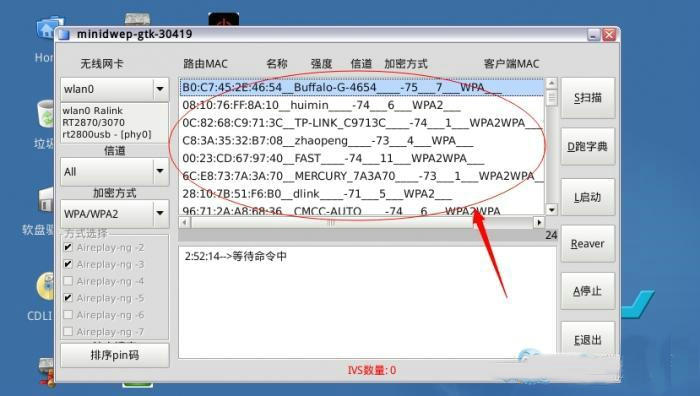

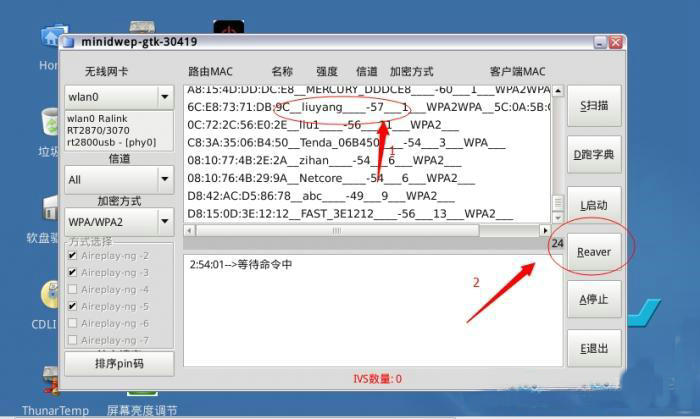

扫描结果如下,列表中列出了扫描刀的WiFi无线AP的SSID,MAC地址,信道,信号强度等信息。由于我们是被动接收信号,所以强度都是负值,我们选个绝对值小的来破解,绝对值越小说明信号越强.

我选择了“liuyang”这个

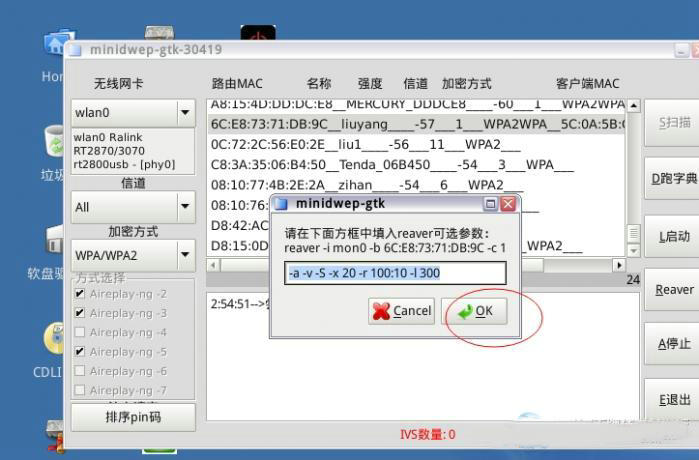

单击选中要破击的AP后,点击Reaver按钮后弹出一个对话框,直接确定即可

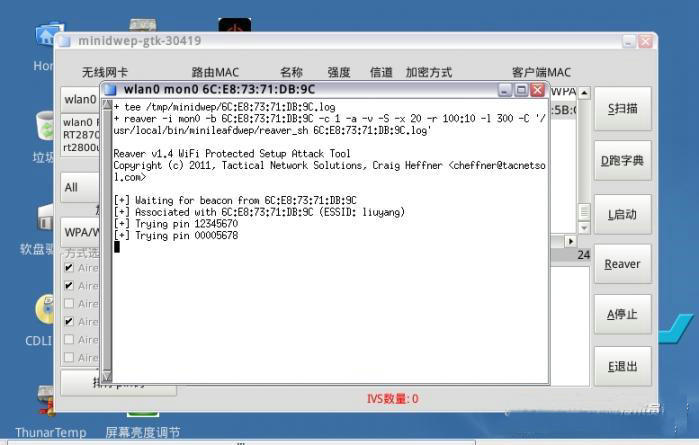

之后开始穷举PIN码,过程如下

至于等多长时间,看人品了,运气好两三个小时可以出密码,这个等待的时间跟密码复杂度无关(因为是穷举PIN码,不是跑字典),关键是看密码(WPA PSK)所对应的PIN码(WPS PIN)大小(我曾经破结果一个密码为123123123的路由器,PIN码是9XXXXXXX,等了一整天)。

最后破解出密码后会弹出一个框框,wpa-psk对应的就是密码,我破解的时候忘了截图了,密码是“(对方手机号)+nuo”

完了关闭虚拟机,连接对方WiFi无线AP

连接成功,之后就可以连接上无线网络了。

发表回复