2024年了,你是不是正在寻找适用于Windows、Mac 和 Linux 的最佳 SSH 客户端工具?

SSH 客户端是一个用于连接到远程服务器的应用程序。SSH客户端用于实现安全登录、传输文件、执行命令等。

在之前我已经使用过多个SSH远程连接工具,有免费的,有收费的,因此结合它们的优缺点和体验感,我们为大家推荐以下7个可以满足日常用户和高级团队的 SSH 客户端工具!

什么是 SSH?

SSH 代表安全外壳协议(Secure Shell Protocol,简称SSH),是一种加密的网络传输协议,可在一种在不安全的网络环境中,通过加密机制和认证机制,实现安全的远程访问以及文件传输等业务。

SSH 的创建是为了取代 Telnet。PuTTY 是最早流行的 Windows SSH 客户端。Windows操作系统不提供SSH客户端;它仅在 Windows 10 中作为可选功能提供。

2024年7款最佳SSH客户端软件

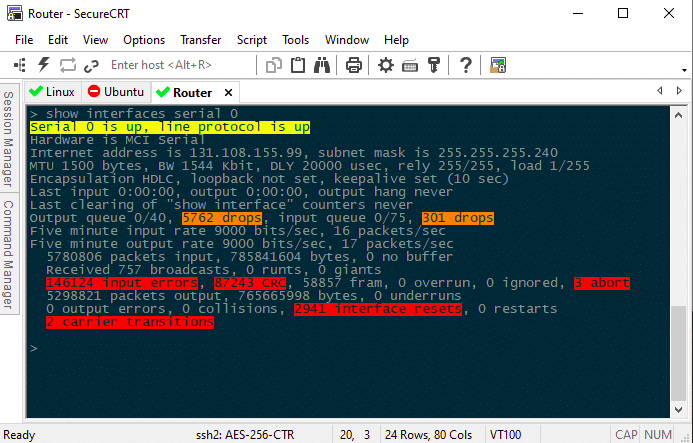

1、 SecureCRT

https://www.vandyke.com/products/securecrt/

SecureCRT价格:

30 天的免费试用版和付费版。

SecureCRT是一款具有许多高级功能的商业产品,可在 Windows、Linux 和 Mac 上使用。

SecureCRT通过提供快速连接选项(无需配置即可连接)和 Windows 风格的熟悉界面来帮助每个用户,从而使访问变得更加方便。

除了使用 SecureCRT 使数据隧道和文件传输变得更加容易之外,用户还将拥有安全的远程访问。

使用 SecureCRT 可以轻松管理、配置和组织所有会话。可以使用 SSH 从单个客户端访问所有网络设备。

SecureCRT的主要功能使其成为许多管理用户的热门选择,尤其是 Linux 和 Mac 用户。唯一的缺点是它不是免费的。

SecureCRT提供 30 天的免费试用版和付费版。

SecureCRT优点:

- 提供 30 天免费试用。

- 可在 Windows、Mac 和 Linux 上跨平台使用,使其成为比其他工具更灵活的选择

- 提供额外功能,同时保持轻量级别

- SecureCRT 可自动执行重复任务。

- 提供选项卡式、多重、平铺和克隆会话。

- 支持SSH1、SSH2协议以及Telnet、Rlogin、TAPI、Serial、RAW。

- 可以访问多个会话的最近会话列表拖放。

- 会话外观可以定制。

- SecureCRT 是轻量级的。

- 能够集成到脚本中。

- 会话和凭据被存储。

SecureCRT缺点:

- 它不是一个完全免费的软件。

- 必须购买付费版本才能获得更多扩展访问权限。

=>访问 SecureCRT 网站

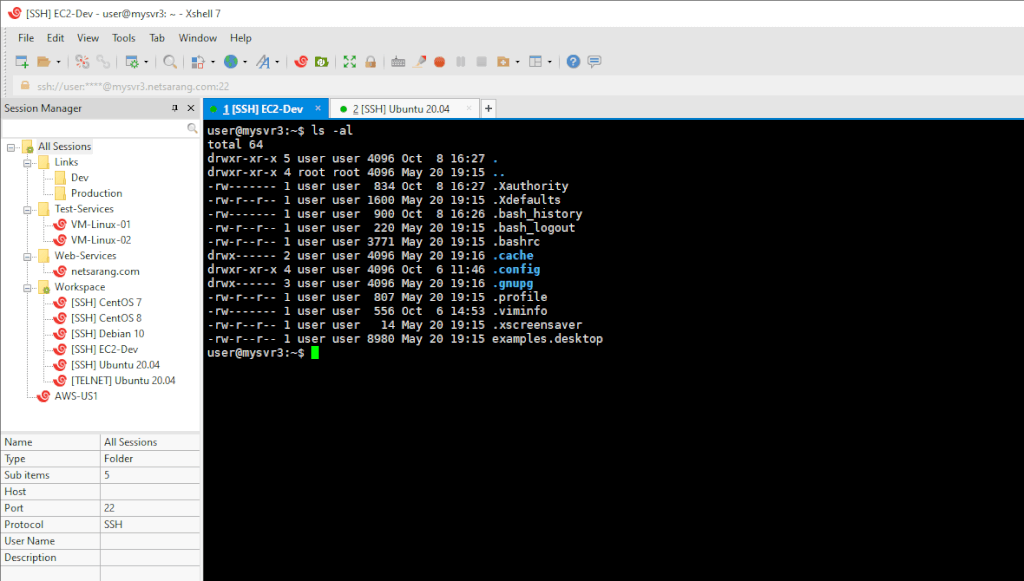

2、Xshell

https://www.netsarang.com/en/xshell/

Xshell价格:

Xshell 有三种定价计划,即 Xshell 7(99 美元)、Xshell 7 plus(119 美元)和 XManager Power Suite(349 美元)。

Xshell也是商业SSH 客户端之一,不过使用Xshell的人最多,开始玩Linux的时候,基本都用过Xshell。Xshell有许多不同的身份验证方法、协议和算法来处理任何情况。

Xshell工具仅可安装在 Windows 上。但是,可以通过它来联系运行 Windows、Linux 和 macOS 的设备。

还可以直接在 Xshell 中访问 WSL、Powershell、CMD 等工具。

此外,Xshell还支持常用命令的自定义别名。Xshell 的界面直观且是选项卡式,可以创建快速命令按钮。

Xshell与 PuTTY 和类似产品的不同之处在于能够为每个终端会话设置不同的参数,为多个会话创建通用脚本。

Xshell优点:

- Xshell 提供深度定制,允许设置按键映射和快速命令以优化效率

- 通过端到端加密算法和多种身份验证方法提供广泛的安全性

- 支持多种视图、会话管理和文本编辑器

- 免费,并有多种收费计划

- CMD、WSL、Powershell 等

- 即时隧道

- VB、Java 和 Python 脚本支持

Xshell缺点:

- Xshell 只能在 Windows 上运行

- 对于刚接触 SSH/PuTTY 的用户来说可能会很复杂

=>访问 Xshell 网站

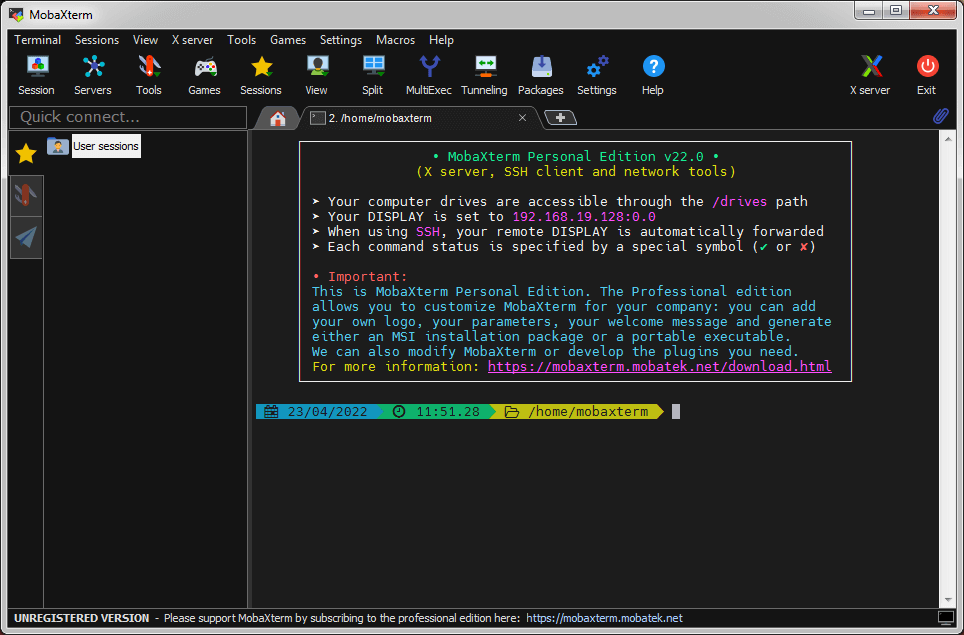

3、MobaXterm

https://mobaxterm.mobatek.net/

MobaXterm价格:

- MobaXterm 的家庭版:免费。

- MobaXterm的专业版:每位用户的费用为 69 美元。

MobaXTerm是一款多功能的SSH客户端,以其高速的连接、美观的用户界面、其他工具所没有的附加功能而深受欢迎。

MobaXTerm几乎提供了所有重要的远程网络工具或协议(如SSH、X11、RDP、VNC、FTP、MOSH等),以及Windows 桌面上的Unix命令(bash、ls、cat、sed、grep、awk、rsync等),登录之后默认开启sftp模式。

一般程序员、IT管理员使用 MobaXTerm 会比较多,它不依赖于现有的 PuTTY 安装,既有免费版又有收费版。

如果需要远程管理系统,MobaXterm应该是首选客户端。由于 MobaXterm 是一款轻量级便携式应用程序,因此程序员、网站管理员、IT 管理员或任何需要远程管理系统的人都可以从 USB 记忆棒中启动它。

我发现 MobaXterm 真是一个非常有用的工具,并且选项卡式的用户界面使一切都井井有条,对于 IT 专业人员来说是一个高效的工具。

MobaXterm优点:

- MobaXterm 的家庭版是免费的

- 轻量级便携式应用程序

- 非常适合从 Windows 系统访问 Linux/Unix 系统

- 界面简单,易于操作

- 支持X-11转发,非常适合远程用户

- 支持多种远程连接协议(SSH、XDMCP、RDP、VNC、FTP、MOSH)

- 支持UNIX 命令(bash、ls、cat、sed、grep、awk、rsync)

- 嵌入式 X 服务器

- 它是一个可通过插件扩展的平台

MobaXterm缺点:

- 必须为专业版付费才能获得附加的功能

- 当主机没有响应时可能会崩溃

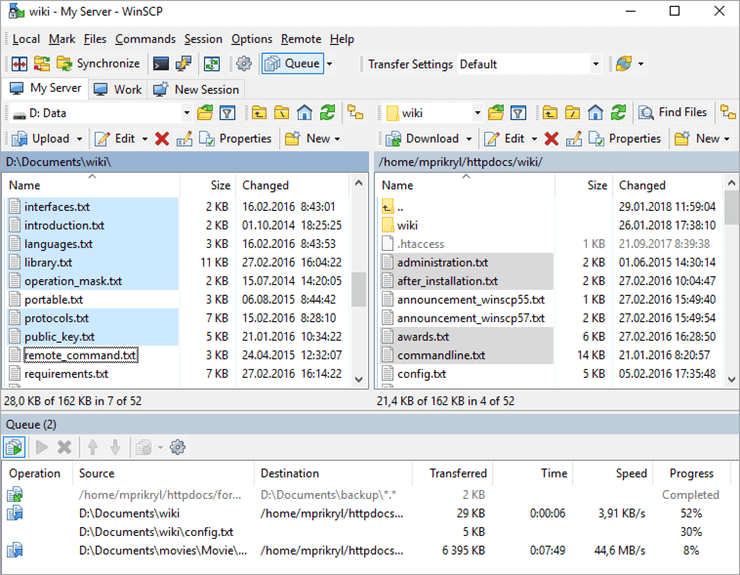

4、 WinSCP

https://winscp.net/eng/index.php

WinSCP 价格: 免费

WinSCP 是一个免费的开源工具

WinSCP是一种流行的安全文件传输软件(SFTP 客户端和 FTP 客户端等),但它还有一个 SSH 客户端,帮助通过网络进行远程连接。

由于它具有非常人性化的图形界面,初学者可以轻松使用WinSCP。它允许您在安装软件之前选择要使用的主要界面。

用户还可以将其用作远程编辑器。该工具允许您拥有所有常规 SSH 身份验证类型,如公钥、密钥等。

WinSCP 使用 FTP、FTPS、SCP、SFTP、WebDAV 或 S3 文件传输协议。

WinSCP 优点:

- WinSCP 是完全免费的

- 轻量、简单的界面

- 主要用于SFTP和SCP文件传输

- 提供在本地计算机和远程服务器之间复制文件的功能

- 提供了更多功能,例如脚本和任务自动化、后台传输等

- 存储会话信息

- 自动同步

- 提供图形用户界面和集成文本编辑器

- 允许对文件进行所有常见操作

- 提供所有常规 SSH 身份验证类型

WinSCP 缺点:

- 缺乏某些复杂的文本编辑工具。

- WinSCP 仅支持 Windows。

- 低速性能和数据传输。

5、Solar-PuTTY

https://www.solarwinds.com/free-tools/solar-putty

Solar-PuTTY价格: 免费

Solar-PuTTY由热门软件供应商SolarWinds开发,是一款免费的 SSH 客户端。

Solar-PuTTY 是除 PuTTY 之外唯一不需要安装软件的 SSH 客户端之一。只需下载 .exe 并运行即可启动它。

如果您是 PuTTY 的粉丝,但希望它有更好的方式来组织保存的会话和凭据,并且想要免费的东西,那么 Solar-PuTTY 值得试用。

Solar-PuTTY 可助您专业地管理远程会话;您可以通过一个具有直观的选项卡式界面来控制该工具。

尽管不需任何付费,但该工具提供了管理设备所需的重要功能。总的来说,它比PuTTY更强大,也更先进。

Solar-PuTTY优点:

- 完全免费使用

- 不需要安装

- 与 SCP 和 SFTP 集成,赋予其比 PuTTY 更多的功能

- 提供安全的凭证存储以实现快速、频繁的访问

- 连接中断时可以自动重新连接

- 多个选项卡可实现无缝地多任务处理

- 支持SSH和Telnet

- 轻松访问保存的连接的详细信息

- 可以保存每个会话的凭据和私钥。

- 可以在建立连接后自动执行所有脚本。

Solar-PuTTY缺点:

- 与 PuTTY 一样,Solar-PuTTY工具是为技术专业人员设计的,使用前需要基本的网络知识

- 不适合新手。

- 它仅适用于 Windows 设备。

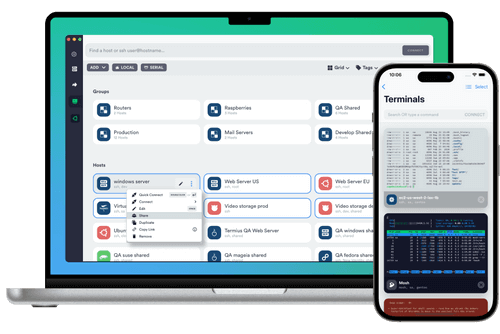

6、 Termius

https://termius.com/

Termius价格: 每月 8.33 美元

与 MobaXterm 和 SecureCRT 类似,Termius 是一款付费的 SSH 客户端工具。

Termius 以其优雅的设计和移动支持而闻名。这是一个跨平台 SSH 客户端工具,可在 Windows、Linux 和 Mac 上运行。

这种可靠的商业工具使跨设备的所有数据同步变得更加容易,因为它使用端到端加密。

Termius还为Android和IOS提供了出色的终端体验,可以使用集成的SFTP客户端上传和下载文件。

Termius 从所有服务器收集命令,您将在输入过程中得到建议。

在全球范围内,数百万工程师使用 Termius 连接到远程服务器、与团队沟通连接详细信息、提高工作效率并节省时间。

Termius优点:

- 优秀的用户界面

- 提供对桌面和移动设备的支持

- 使用自动完成功能来节省时间

- 可以使用片段来保存常用命令

- 在您的所有设备上安全地同步数据。

- 允许您使用集成的 SFTP 客户端上传和下载文件。

- Termius 更加高效。

- 所有设备均可从终端轻松访问。

Termius缺点:

- 付费版本需要按月订阅

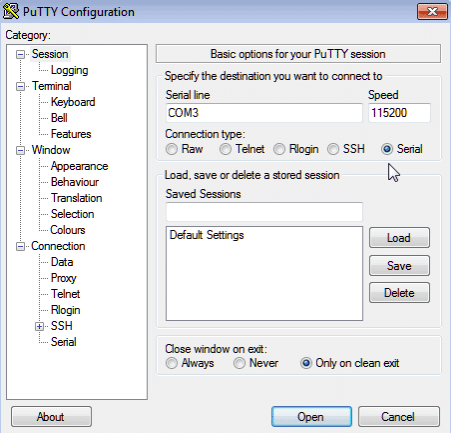

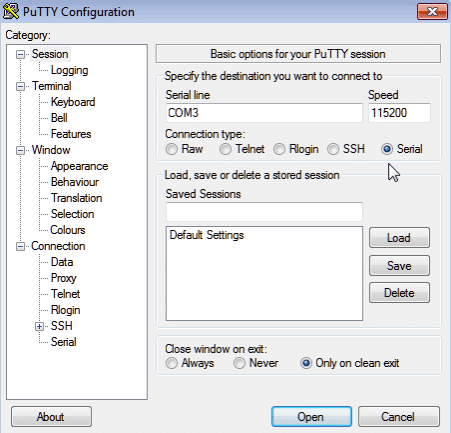

7、 PuTTY

PuTTY价格: 免费

PuTTY是著名的开源和免费软件之一。虽然这个历史悠久的工具最初是为 Windows 开发的,但现在它也可以在 Linux 和 Mac 上运行。

PuTTY 使用 SSH 协议提供身份验证和文件传输。它还支持Telnet、Serial、SFTP、SCP、Rlogin网络协议。

PuTTY是最简化的SSH客户端软件;每个人都可以使用它。

PuTTY最适合需要使用 SSH 协议通过网络远程访问服务器的个人和团队,但它没有提供许多其他高级功能。

如果用户只有几个设备或主机,那么可能只需连接到 PuTTY就够用了。虽然网络连接不良时可能会导致延迟,但是通常响应速度很快。

不过,一旦开始扩展功能,我建议还是研究一下本文中的其他选项。

例如,Solar-PuTTY 和 mRemoteNG 等免费选项在后端使用 PuTTY,同时在前端还增加了便利性。

也就是说,如果您喜欢精美的图形界面,那么PuTTY客户端不适合您,因为它是基于文本的。

另一方面,我发现PuTTY客户端缺乏本机工具,因此它需要依赖第三方应用程序来执行高级流程。

PuTTY优点:

- PuTTY是完全免费且开源的。

- PuTTY 支持多种常见网络协议,例如 Rlogin、SSH、Telnet。

- 适用于 32 位和 64 位客户端。

- 能够保存会话配置、日志记录和代理设置。

- PuTTY 是一个轻量级应用程序

- 支持 SSH1 和 SSH2 协议。

- PuTTY 无需安装即可运行,因为它是便携式的。

PuTTY缺点:

- 不支持会话选项卡。

- 没有配备许多高级功能。

- 不适合始终连接到许多设备的工作

- 没有内置编辑器

- 不支持标签模式

- 默认设置不友好,很多功能都要额外配置才行,例如自动登录功能;

最后总结一下吧!

SSH 是一种高度灵活的协议,可让用户安全地连接到远程计算机。

了解 SSH 的优缺后,所有列出的 SSH 客户端管理器都是根据用户的选择和要求进行的最优方案。

如果你不确定选择哪个 SSH 客户端,那么 PuTTY 是一个很好的解决方案,因为它简单,而且不需安装。

即使删除之后,PuTTY 也不会影响您的计算机。PuTTY 的最大缺点之一是它不提供在选项卡中打开会话的功能。

因此,我也推荐了最佳 SSH 客户端和 PuTTY 替代品。虽然其中有些是免费的,但有些是付费的,尤其是在涉及高级功能的时候。

免费工具包括 Solar PuTTY(最好的免费 SSH 客户端管理器)、WinSCP、SmarTTY、FileZilla 和 mRemoteNG。

商业工具包括 MobaXterm(最好的付费 SSH 客户端管理器)、ZOC、Xshell。

我希望本文能够帮助你选到合适的 Windows、Linux 和 macOS SSH 客户端。