6次 EG.5。

6次 EG.5。

6次 EG.5。

6次 EG.5。

目前,全球各地的疫情依然没有大好的迹象,

留学生们关注的各国出入境政策,也是千变万化。

究竟哪些国家允许国际学生返校?

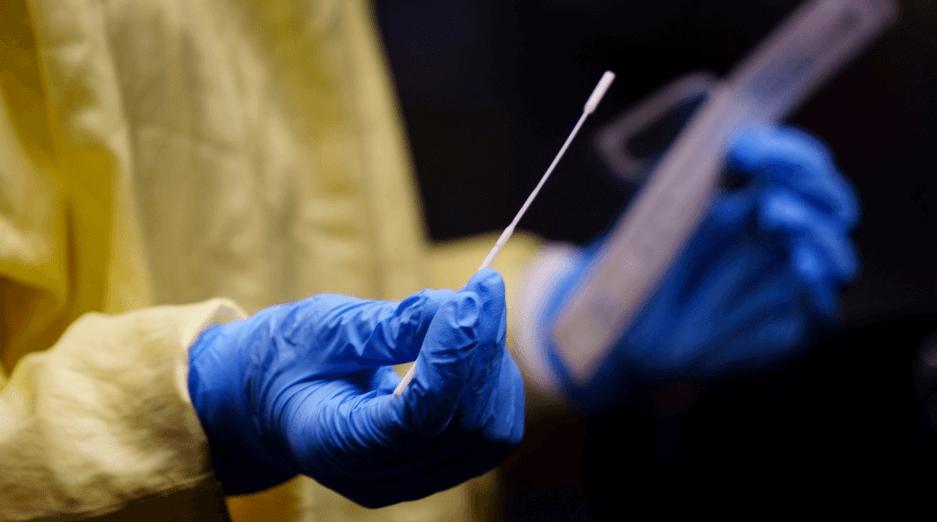

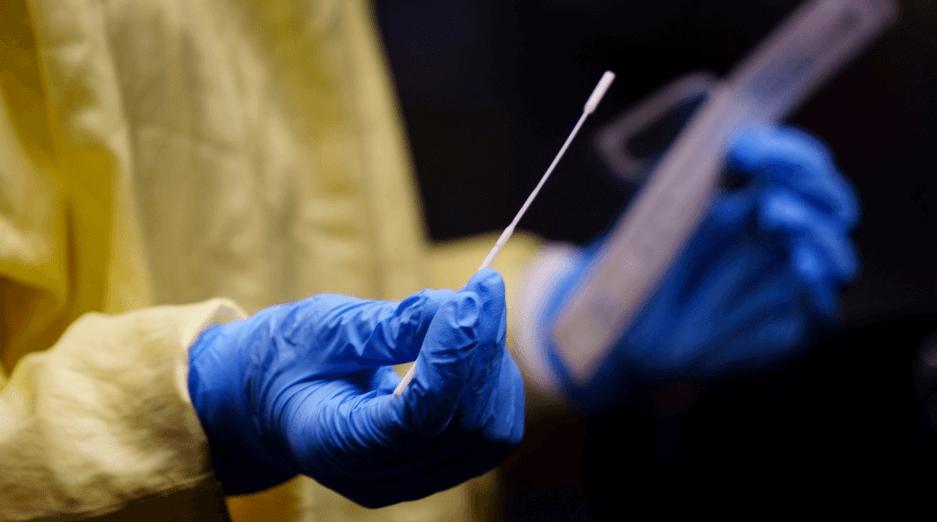

需要集中隔离、居家隔离,是要抗原检测、还是核酸检测?

有太多的不确定性,让我们来一起看一看。

美国

入境政策:

赴美禁令解除:针对F/M签

美国国务院发布最新通知,自8月1日起,持有F/M签的同学将不再受“赴美禁令”影响,可以直飞美国。

签证信息:

最新B类和F类签证最早可预约时间分别为,

B类:北京11月18日/广州11月4日/上海11月23日

F类:北京(硕博)5月14/北京(其他)5月12日/广州(硕博)暂无/广州(其他)5月12日/上海(硕博)暂无/上海(其他)5月24

加拿大

入境政策:

对国际学生开放边境;持有效学签可入境。

在指定的4个城市入境( 温哥华、多伦多、卡尔加里、蒙特利尔)

签证信息:

更新,5月15日前递交今年秋季入学读书签,会在8月6日前收到签证结果。签证中心开放,只接受网络申请,指纹预约只接受网申后有回执的预约。

防疫要求:

需提交3天内核酸检测证明登机,入境加拿大后入住指定隔离酒店。

3天后进行第二次核酸检测,如结果阴性,可搬离隔离酒店,继续自行隔离14天。未满18岁的学生可豁免3天酒店隔离。

英国

入境政策:

对国际学生开放边境。

防疫要求:

入境者需在入境英国前48小时内填写入境表格,否则或面临处罚/禁止入境。

入境者近10天内去过“red list”国家或者从“red list”上的第三国过境,将被要求去指定的隔离点集中隔离10天。

需提供3天内的核酸检测证明登机,检测报告需是英语、法语、西班牙语的报告原件,复印件及其他语种报告翻译件无效。

抵达英国前48小时内需购买好抵达后第2天和第8天的核酸检测。

签证信息:

国内签证中心开放,正常递交和审理。

爱尔兰

入境政策:

对国际学生开放边境。

防疫要求:

从2021年1月16日起,所有旅客(来自北爱尔兰的旅客除外)须在登机前72小时内进行PCR检测,阴性才可入境。

前往爱尔兰的旅客还须填写“COVID-19旅客定位表格”,入境后,所有旅客将被要求自行隔离14天。

签证信息:

国内签证中心开放,可正常递交申请及审理。

澳大利亚

入境政策:

边境尚未开放。

由于印度疫情爆发和疫苗有效性的影响,澳洲开放国境日期不断推迟;各个大学都开设网课,所学学校提供奖学金和学费减免政策;目前蒙纳士大学开设国内线下授课点,新南威尔士、西澳大学、悉尼科技大学在国内开设网络课学习中心。

签证信息:

电子签证未关闭,可以正常递交,出签速度快,约90%的申请者是两周出签。

新西兰

入境政策:

边境尚未开放。

4月6日新澳官宣,两国可以无隔离互相入境,目前与西澳珀斯互通暂停;对于身在澳洲符合条件的学生,可以入境新西兰。

签证信息:

针对身在境外的学生,签证冻结至2021年5月。

新西兰境内国际学生可正常提交和审理出签。

新加坡

入境政策:

对国际学生开放边境。

返新要求:

从2021年4月1日起,拥有有效IPA的人可通过新加坡安全出行办事处网站(SAFE TRAVEL OFFICE, STO)自行申请入境许可。

最多可提前两个月进行预约申请,入境许可有效期为一周。

防疫信息:

无需隔离!但入境人数政府会根据情况进行调控。

签证信息:

国内签证中心正常开放。

马来西亚

入境政策:

允许国际学生入境。

目前,广州和昆明的驻华马来使馆通知5月1日后,不需要单独申请LOU和LOA,其他城市尚未通知,贴签的时候需和使馆确认。

防疫要求:

需结合各大学具体政策实施,请前往自己的学校查询具体信息。

签证信息:

国内签证中心正常开放,签证进度超过32%的人可开始上网课。

法国

防疫要求:

提供出发前72小时内的PCR检测结果。

旅客在抵达法国后必须接受抗原检测,然后在当局指定的酒店隔离七天。

如果无法提交符合规格的病毒检测证明,或抽检结果为阳性,必须接受强制隔离,若违反隔离规定,可视情况处以135欧至3750欧元的罚款。

11岁以下的儿童不需要进行检测,只需提交自我声明,澄清没有任何感染症状,也没有接触过确诊病例。

签证信息:

国内签证中心开放,可正常递签。

俄罗斯

入境政策:

允许来自25个国家/地区的大学生、研究生和居民入境俄罗斯继续学习,

但中国学生不在返校名单之列!

防疫要求:

外国留学生须至少提前10天通过电子邮件通知俄罗斯大学自己的入境时间。

入境3天前以及入境3天内均要进行新冠病毒检测,入境后在收到病毒检测结果前须居家隔离。

泰国

防疫要求:

从2021年4月1日起,无论泰国籍或外籍人士入境隔离期从14天减为10天。

隔离期间所有人须接受2次新冠病毒检测,第一次在隔离第3天至第5天之间,第二次在隔离第9天或第10天。

若入境人员来自出现变异新冠病毒的国家或地区,抵泰后仍须隔离14天。

360旗下的网络安全研究实验室Netlab揪出潜伏在Linux系统中长达3年的木马程序RotaJakiro

除了以AES来加密恶意软件内的信息,木马程序RotaJakiro与命令&控制(C&C)服务器的通讯,更采用AES、XOR、ROTATE与ZLIB压缩等加密算法,来掩饰行踪与来源

.

360旗下的网络安全研究实验室Netlab在本周指出,有一木马程序RotaJakiro潜伏在Linux系统中至少长达3年。

根据Netlab的分析,RotaJakiro为一针对Linux x64系统的木马程序,它使用轮替加密,而且在执行后对于Root或非Root账户有不同的行为,犹如Dota游戏中的双头龙(Jakiro),使得该团队将它命名为RotaJakiro。

Netlab团队追踪到RotaJakiro的C&C服务器,发现这些服务器存在的年代更久,在他们取得的4个RotaJakiro样本中,最早的一个是在2018年创立,而其C&C服务器最早建立的日期,却是在2015年。

此外,Netlab团队也相信RotaJakiro与Torii傀儡网络有关,因为它们使用了很多一样的命令,建构的方式也非常的类似,同样利用各种加密算法来掩饰行踪与来源,也都采用老派的长驻与结构化的流量手法。

Avast曾在2018年揭露Torii的存在,指称它是个复杂的IoT傀儡网络,可入侵包括MIPS、Arm、x86、x64、PowerPC与SuperH等架构的装置,且相信它至少自2017年便开始活动。

RotaJakiro不仅以AES来加密恶意软件内的信息,其与命令&控制(C&C)服务器的通讯,更采用了AES、XOR、ROTATE与ZLIB压缩等加密算法,此外,RotaJakiro支持12种指令,其中有3种是执行特定的插件,Netlab团队目前尚未得知RotaJakiro的目的,推测其指令可能具备回报装置信息、窃取机密信息、查询/下载/删除档案,以及执行特定插件等功能。

RotaJakiro隐蔽性较强,对加密算法使用比较多,包括:使用AES算法加密样本内的资源信息;C2通信综合使用了AES,XOR,ROTATE加密和ZLIB压缩算法。指令方面,RotaJakiro支持12种指令码,其中3种是和特定plugin相关的,遗憾的是目前我们并没有捕获到这类payload,因此并不知道它的真正目的。从广义的后门角度来看,RotaJakiro支持的功能可以归纳成以下4类:

上报设备信息

窃取敏感的信息

文件/Plugin管理(查询,下载,删除)

执行特定的Plugin

当所有分析结束后,我们尝试对RotaJakiro进行溯源,根据解密后的资源以及编码的风格的相似性,我们推测它是Torii Botnet作者的又一作品。

RotaJakiro潜伏了多少?

我们从捕获的样本出发,寻找RotaJakiro同源者,最终发现了以下4个样本,它们在VT上都是0检测,从VT的First Seen时间来看,RotaJakiro至少已经存在了3年。

概述

2021年3月25日,360 NETLAB的BotMon系统发现一个的VT 0检测的可疑ELF文件(MD5=64f6cfe44ba08b0babdd3904233c4857),它会与4个业务类型截然不同的域名进行通信,端口均为TCP 443(HTTPS),但流量却并非TLS/SSL类型,这个异常行为引起了我们的兴趣,进一步分析发现它是一个针对Linux X64系统的后门木马,该家族至少已经存在3年但目前还是0检测。基于该家族使用rotate加密,并且运行后对root/non-root账户有不同的行为,犹如一只双头龙,一体双向,我们将它命名为RotaJakiro。

孩子刚从医院出来,总结一下这次患病的经历。

五一小长假第一天去早教中心上的课,第二天就开始发烧,虽然温度不高,但一直在37.5~38度之间徘徊。

第二天夜里开始发烧,体温也不算太高。到次日凌晨三点多,超过38.5度就给他吃了美林。

真别说,美林这种退烧药挺好使,一直维持到下午一点准备睡午觉,又开始烧上来了。

趁他睡觉给他做了物理降温,但体温还是在38度,不上不下让家人很着急。

就这样连续三天,每天下午和凌晨都会烧起来,并且吃完退烧药就好,反反复复的。

最后在发烧第四天到医院做了检查,血常规正常、肝功能正常、心肌酶正常,医生给的结论就是孩子发烧几天了,马上好了,让回家继续吃几天感冒药就行。

结果回来吃完感冒药情况也没有转变。又继续发烧两天,作为家长的我实在熬不住了,托人找到本地治疗儿童疾病比较好的医院,让老大夫给看了一下。

大夫细致地检查一番,还没看出啥问题,希望我们能住院详细检查。

住院过程中,做了抽血、血培养、心电图、心脏超声、肝胆脾彩超,真是能做的都给孩子做了。

最终还是在血液里查到了病毒–——EB病毒。

上百度百科科普了一下:

EB病毒(Epstein-Barr virus,EBV)是疱疹病毒科嗜淋巴细胞病毒属的成员,基因组为DNA。EB病毒具有在体内外专一性地感染人类及某些灵长类B细胞的生物学特性。人是EB病毒感染的宿主,主要通过唾液传播。无症状感染多发生在幼儿,3~5岁幼儿90%以上曾感染EB病毒,90%以上的成人都有病毒抗体。

EB病毒是传染性单核细胞增多症的病原体,此外EB病毒与鼻咽癌、儿童淋巴瘤的发生有密切相关性,被列为可能致癌的人类肿瘤病毒之一。目前所测EB病毒抗体,主要有针对病毒的衣壳抗原(CA)、早期抗原(EA)和核抗原(EBNA)。

看完名词解释,大家可能不以为然。吃点抗生素,打点消炎药就OK了吗?不是的!这个病毒是淋巴病毒,淋巴是人体的免疫系统,它会造成人的免疫力下降。

当免疫力不足时,很容易造成其他病毒入侵。这才是EB病毒的可怕之处。

孩子总共住院十天,其实打了5天抗EB病毒的药已经好了,但由于免疫力低下,又感染了其他病毒,又打了5天头孢。

出院后,在朋友圈里发了一个庆祝帖。得知上海有位朋友家孩子也得过这个病,并且病情发展的很迅猛,烧三天直接进了ICU,现在还在恢复期。

唉!病无大小,都需重视!

中了“推广菌”这种手机病毒会害死人!超级危险的手机病毒“推广菌”可以在用户不知情的情况下操控手机、自动下载安装APP或发送短信订购业务,日前推广菌更产生变种,广东移动已经向被感染的用户主动发送预警短信,提醒用户们及时查杀病毒。

广东移动安全技术人员指出,自2017年10月中以来,已发现有超过3万名用户被感染,这种病毒危害很大,不仅会造成用户的电话费和流量损失,更严重的是可能造成手机二次中毒,这种推广菌病毒还会窃取用户隐私,造成银行账户盗刷等更大危害,如果发现手机有异常频繁的弹出广告、莫名被安装一些应用程序,可能是已经中毒了。

此外,推广菌病毒变种后还会自动获取业务订购信息,发送短信指令自动订购,并根据关键字回覆信息确认,再删除订购短信以隐藏踪迹。

根据广东移动的恶意软件监测处置系统显示,目前受推广菌病毒影响的用户数已下降至约5000户,技术人员提醒,如果收到公司发送的预警短信的话,务必要重视这件事,为手机安装杀毒软件,才能及时杀掉病毒

对于杀毒软件来说,最糗的不是解不到病毒,反而是自己的程序被植入木马吧?近期才刚被 Avast公司 并购的系统清理工具 CCleaner,虽然不算杀毒软件;但近期思科的资安团队 Talos,就发现 CCleaner 被黑且植入后门恶意软件,CCleaner官方也证实约有 200多 万人受害…..

CCleaner 严格来说并不算是一个杀毒软件,反而是能帮助使用者快速「杀掉」计算机中的暂存档案、广告、Cookies 等日常不会注意,但长久就会占据空间的垃圾档案。算算全球已累积近 20 亿次的下载量,也可看出这款软件的魅力之处,也让 Avast 于今年 7 月宣布并购母公司 Pirifrorm。不过这次被害真的有点糗啊…..

▼CCleaner 母公司 Pirifrorm 在2017年 7 月时被 Avast 并购,不过本次被黑客入侵,对身为杀毒软件的 Avast 来说,面子恐怕有些挂不住啊。

目前 Avast 和 Pir ifrorm 皆已证实 CCleaner 被害的消息,受影响的版本为 CCleaner v5.33.6162 32-Bit 与 CCleaner Cloud v1.07.3191 云端两种版本。攻击原理简单来说,就是黑客透过窜改内部程序,并植入后门搭配远端 IP 输送程序码,可窃取受攻击的人计算机内的相关档案,并传回外部 C&C 服务器中轻易获得他人隐私。

ifrorm 皆已证实 CCleaner 被害的消息,受影响的版本为 CCleaner v5.33.6162 32-Bit 与 CCleaner Cloud v1.07.3191 云端两种版本。攻击原理简单来说,就是黑客透过窜改内部程序,并植入后门搭配远端 IP 输送程序码,可窃取受攻击的人计算机内的相关档案,并传回外部 C&C 服务器中轻易获得他人隐私。

目前官方已经出面将问题版本下架,并推出最新版本。目前 Avast 也宣称影响从200多万降至 80多 万;不过对一款杀毒软件为主打的公司,旗下工具遭到黑客入侵,虽说 CCleaner 的流通量大,容易变成目标,还是有点说不过去了吧。

自从6月28号到今天,包括俄罗斯,乌克兰在内的欧美各国的政府以及大型企业应该头都相当痛,不为什么,只因为新型的恶意勒索软件 Petya 所造成,其原理感觉与 WannaCry 类似,但是通过更多 Windows 漏洞与使用者的一时疏忽造成,以下就来看看 Petya 的原理,以及如何自救吧!

在感染了加密勒索软件Petya后,计算机会当机,重新开机会出现骷髅头红色画面。

Petya 其实远在去年就有类似的灾情爆发,当时可通过 Dropbox 云端空间连结进行感染。不过这次经过变种的 Petya(被取名为 Golden Eye),不仅利用基于 Wannacry 的 Eternal Blue 与 Windows CVE-2017-0199 漏洞进行感染,照理说在前波攻击后的漏洞修正已经可有效遏阻,但为何这次仍会有不少灾情呢?

1、Petya病毒比 WannaCry 还要多元的感染手法

其实 Petya 不仅利用上述几个漏洞,还会利用企业内网以及 Windows 内的管理员机制、或是邮件散布、偷取登入密码等方式进行大范围感染。简单来说,就算你的计算机已经装了软件更新,要是同公司内的计算机被感染,一样会中招并进行勒索。

新版 Petya 的感染流程,最重要的地方就是在于会利用 Windos 管理员与窃取密码的方式,在企业内网再度进行传播。(图/翻摄自趋势科技)

目前 Petya 主要的攻击目标还是以政府机构、企业组织为目标,截至为此象是乌克兰、纽约等政府设施受影响外,象是石油公司 Rosneft、有在台湾设点的英国媒体公司 WPP 也同样是受害者,最为恐怖的是,就连核电厂也受到波及,目前仅能透过手动方式调整。

就像之前的 WannaCry 一样,以政府与企业为目标的 Petya,也让乌克兰的 ATM 提款机出现灾情。

有别于 WannaCry 只是随机封锁部分档案,并进行勒索,Petya 的着力可说又深上不少。在感染后其实会潜伏一阵子,然后计算机会跳出强迫重开并进行硬盘扫描、修复的指示后,就会马上重新开机,此时正是灾难开端!

Petya 在经过一定时间的潜伏后,就会假冒 Windows 需要硬盘扫描的方式并进行加密,要是遇到的话,此时该做的,就是马上关机,切断网络连接!

说是扫描与修复硬盘,但是其实 Petya 此时会通过修改计算机内的 MBR 主要开机磁碟设定进行加密,完成后再度开机,就会跑出以 $ 金钱符号组成的骷髅头,并且提示将 300 美金的比特币汇入指定账号,就连 Windows 都无法登入,更别说是存取内部的档案了,简直是恶意满满啊!

假硬盘扫描真加密完成后,开关机就只会出现以下这个被勒索的图案,连 Windows 都进不去 。

编辑根据第一手受感染的人透露,公司内部的计算机会在同时自动关机,开机时就会出现被勒索的状况,且完全无法使用计算机,感染的期间其实相当短,从此例子也能看出 Petya 通过内网所感染的杀伤力有多大!

2、感染Petya病毒,怎样自救和防范?

对于不是主要攻击目标的一般用户来说,Petya 的威胁性其实会小于 WannaCry,但要是尚未感染的话,还是要注意以下状况。首先就是将 Windows 的密码改的强度更高,只要密码够复杂,Petya 就更难破解密码并进行感染;另外,要是有设管理员群组的公司,一样需要强度更高的管理密码或存取权限,当然,Windows 该装的系统更新更是不可少(象是之前的 MS17-010)。

之前 WannaCry 灾情下的微软系统更新 MS17-010 要是还没装,就赶快装吧(是说没装还没出事的人,不是没用网络,就是该买张乐透了)。

要是不幸感染的话怎么办?以下可以分为两种状况,第一种就是先前所说的,要是刚遇到重开机扫描硬盘的指示,此时不用犹豫,马上把计算机关机,并且将网络线拔了,藉此防止 Petya 加密 MBR 的行为发生,再利用 Boot 机手法清理或是制作 Kill Switch 并备份,但这个机制需要一定的计算机知识,还是拿去给专业的人利用,会比较妥当。

真的感染的话,最糟的方法就是付钱给加害者,有可能根本不会帮你解锁,甚至钱还会被拦截。

要是遇到最差的状况,也就是计算机已被完全攻占,出现勒索视窗该怎么办?此次你要做的,绝对不是付出比特币给黑客,首先黑客其实很难有机制去查询付钱的受害者是谁,且在金流运送的过程中,可能还会被其他人拦截金额(黑吃黑?),且据媒体消息指出,目前 Petya 的赎金账户已经被封锁,所以就不要再丢钱进去,只能等资安公司提出解救方案,所以平时资料备份的习惯还是要有,以免心血付诸流水啊!

目前电脑勒索病毒「想哭(WannaCry)」正在横扫全球,现在勒索病毒「WanaCrypt0r2.0」已有100多国遭到入侵,美国国土安全顾问汤姆波士威尔(Tom Bossert)却指出,目前累积的赎金不但少于7万美元(约台币40万元),许多受害者即使付了钱也不见得能拿回资料。外界原本预期5月15日将成为「恐怖星期一」引发新一波灾情,但勒索病毒「想哭(WannaCry)」实际扩布情况比想象中来得缓慢。 (更多…)

最近很多人受到wanacrypt0r2.0勒索软件病毒攻击的消息,其中绝大多数是使用校园网的学生,但不仅仅是学生,还有很多老师,其磁盘文件会被病毒加密为.onion后缀,而中毒后被要求支付赎金才能解密恢复文件,对个人资料造成严重损失。在5月14日,全英国上下16家医院遭到大范围网络攻击,医院的内网被攻陷,电脑被锁定,电话也不通。黑客索要每家医院300比特币(接近300万人民币)的赎金,否则将删除所有资料。真是想哭的心都有了,怪不得黑客把勒索软件病毒命名为wanacry(想哭)

而根据网络安全机构通报,这是一些不法的黑客利用NSA黑客武器库泄漏的“永恒之蓝”发起的病毒攻击事件。“永恒之蓝”会扫描开放445文件共享端口的Windows机器,不需要用户任何操作,只要计算机开机上网,黑客就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

由于以前国内多次爆发利用445端口传播的蠕虫,电信运营商对个人用户已封掉445端口,但是在教育网上并没有此限制,仍然存在大量暴露445端口的计算机。据有关机构统计,目前国内平均每天有5000多台机器遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网是受攻击的重灾区

现在微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁;对于XP、2003等微软已不再提供安全更新的机器,推荐使用“NSA武器库免疫工具”检测系统是否存在漏洞,并关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

电脑中了wanacrypt0r2.0勒索病毒不能解锁怎么办?现在全球各大科技公司和网络安全公司都无法解锁,艾薇资讯更没有办法解锁wanacry加密文件了,艾薇资讯只能教你预防方法,面对wanacrypt0r2.0病毒大家要注意以下:

一、中了wanacrypt0r2.0之后不要给钱。赎金很贵并且交了之后未必能恢复。

二、未中wanacrypt0r2.0病毒的电脑迅速多次备份数据。已中wanacrypt0r2.0病毒的,在重装系统前把硬盘低格,然后安操作系统。

三、安装反勒索防护工具,但仅在病毒侵入前有作用,但对已经中病毒的电脑无能为力,还是要做好重要文档备份工作。不要访问可以网站、不打开可疑邮件和文件

四、关闭电脑包括TCP和UDP协议135和445端口

五、如果还看不懂的,把网络给关了,不要上网,安全第一。

现在微软提供的自动更新已经包含了MS17-010“永恒之蓝”补丁

不知道大家的毕业论文被比特币勒索病毒锁定了没有?全球爆发的比特币勒索病毒怎么防御?可以防御比特币勒索病毒的微软补丁MS17-010在哪里下载?比特币勒索病毒的相关问题现在非常火热!抵御电脑勒索病毒的微软补丁MS17-010艾薇资讯找到了,点击后面的链接即可下载!另外艾薇资讯通知广大Windows用户警惕,“永恒之蓝”会扫描开放445文件共享端口的Windows机器,所以要关闭445端口提早防御!

目前比特币勒索病毒「WanaCrypt0r 2.0」在全球一百多个国家传播,中国5月12日传出第一位主动报案的受害者,被勒索约4000元的比特币赎金。网络安全部门提醒大家,要做好个人电脑的安全防护,并且随时保持统漏洞修补及安全更新。网络安全部门也提供以下四个方法,以防止病毒危害更多民众。

由于勒索软件WanaCrypt0r2.0变异性强,变种很多,让人防不胜防,因此大家应定期完整备份数据,保持做备份保存重要资料的良好习惯,才是根本之道;此外还有经常更新系统漏洞,操作系统与软件(如:Adobe Flash、浏览器等)应随时更新维持最新版本,还有定时修补软件漏洞,以降低因软件漏洞而遭受入侵的机会。

艾薇资讯建议大家应谨慎开启连链接和文件,不任意开启来源不明信件的链接和附件、不下载非法或不明软件、不浏览与点击可疑网站与广告,小心上网行为,并使用安全性较高的浏览器;并安装防病毒软件以隔离已知病毒,时时更新病毒特征、定期扫描主机降低可疑档案存在的风险。

艾薇资讯在这里也提醒大家,请勿开启来历不明的电子邮件或网站链接,也不要从官方网站以外的网站下载软件更新;另外,也请做好个人计算机安全防护,随时保持操作系统漏洞修补及安全更新,将重要数据定期备份至外部储存装备。

可能预防比特币勒索病毒的微软补丁MS17-010在哪里下载

Microsoft 安全公告 MS17-010 – 严重

Microsoft Windows SMB 服务器安全更新 (4013389)

根据网络安全机构通报,这是黑客利用NSA黑客武器库泄漏的“永恒之蓝”发起的病毒攻击事件。“永恒之蓝”会扫描开放445文件共享端口的Windows机器,不需要用户任何操作,只要电脑开机上网,黑客分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

预防比特币勒索病毒的微软补丁MS17-010下载地址

在此艾薇资讯提醒广大校园网用户:

如何获取并安装更新

方法 1: Windows 更新

可以通过 Windows 更新获取此更新。 当你开启自动更新后,系统会自动下载并安装此更新。 有关如何开启自动更新的更多信息,请参阅自动获取安全更新。

方法 2: Microsoft 更新目录

若要获取此更新的独立程序包,请访问 Microsoft Update 目录网站

一、为计算机安装最新的安全补丁,现在微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,大家请尽快安装此安全补丁;对于windowsXP、2003等微软已不再提供安全更新的机器,可使用360“NSA武器库免疫工具”检测系统是否存在漏洞,并关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。(提到的安全补丁免疫工具文开始附上下载地址)。

二、电脑关闭445端口、135端口、137端口、138端口、139端口,关闭网络共享。

三、强化网络安全意识:不明链接不要点击,不明文件不要下载,不明邮件不要打开……

四、尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘、U盘,备份完后脱机保存文件,也就是重要的文件要备份不要连网。

五、建议仍在使用windows xp操作系统的用户尽快升级到window7和windows10系统,,服务器操作系统windows2003要升级到windows2008/2012/2016操作系统。

最近有一个名为「WanaCrypt0r2.0」的勒索电脑病毒蔓延全球,锁定Windows 7和Windows XP用户,只要电脑连接网络又没进行更新都可能「中标」。根据安全组织说法,中国已经出现受害案例,甚至名列全球第一严重的疫区,面对来势汹汹的WannaCry电脑病毒,「病情」其实没有想象中的可怕。 (更多…)

根据国内著名安全技术论坛乌云漏洞平台报道,国内多家公司的ios App开发者使用了第三方途径下载的Xcode开发环境(非Apple正规途径),这些公司的开发者下载了被植入了恶意代码的iOS应用开发工具Xcode,导致其编译后应用感染上了一种名叫XcodeGhost的病毒,XcodeGhost病毒会自动发送信息至第三方远端服务器,XcodeGhost病毒不但会在app应用运行时窃取用户信息,并且非常有可能窃取用户的苹果iTunes密码。 (更多…)

针对近期媒体报道的“迅雷(xunlei)软件感染病毒”这一事件,迅雷(xunlei)最近回应称,报道中所指的“迅雷(xunlei)病毒插件”实际为公司视频事业部某负责人避开公司流程,擅自制作上线的一个流氓插件,现在迅雷(xunlei)公司已开除该事件负责人。 (更多…)

最近有许多电脑用户发现电脑Windows操作系统内部有可疑程序正在运行,而根据可疑文件的数据签名提示,这一程序正是来自中国用户的装机必备客户端软件——迅雷(Thunder)。 (更多…)

最新许多QQ的用户都声称:在个人的QQ空间里无故收到很多色情图片和各种各样的虚假网络广告。最近网络安全专家检测发现,导致用户QQ登录异常的原因是因为电脑感染了一款名为“Q币掠夺者”最新出现的QQ盗号木马病毒。 (更多…)

好莱坞殭尸电影里常见到这样的情节,人被殭尸咬到后也变成殭尸咬人,类似的情节最近也上演了“手机”版。最近CCTV《每周质量报告》就报道了“手机殭尸”病毒的形成的原因和危害。据节目报道光在在今年,国内就有差不多近100万部手机感染这种病毒,在全球范围内更加多. (更多…)

Rootsmart这种新型的Android手机病毒本身不含任何恶意代码。当该软件被安装在手机上,数小时后就会在服务器下载能够取得Root 权限的GingerBreak代码,不论是短信、通话记录、SD 卡、个人资料都将成为黑客囊中之物,甚至可监听对话内容及无声无息地安装第三方应用。 (更多…)