即使现在大家对网络上的威胁都有一定的安全意识而保持警惕,部分恶意软件也会被巧妙地伪装起来,这使得完全避免漏洞变得更有挑战性。最新出现的威胁之一 Antidote 就是这种情况,这种特洛伊木马甚至会影响最勤奋的安卓设备用户。这种木马的目标是窃取登入凭证

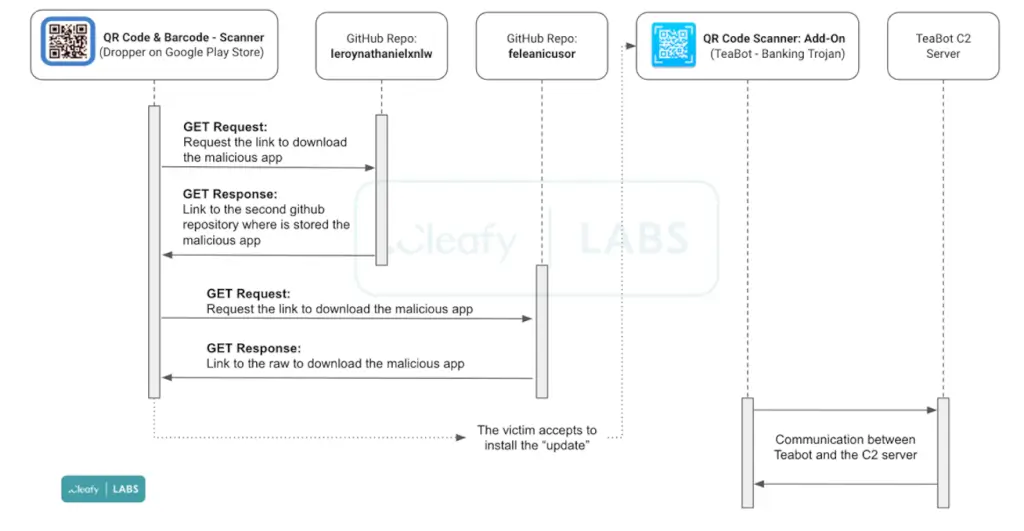

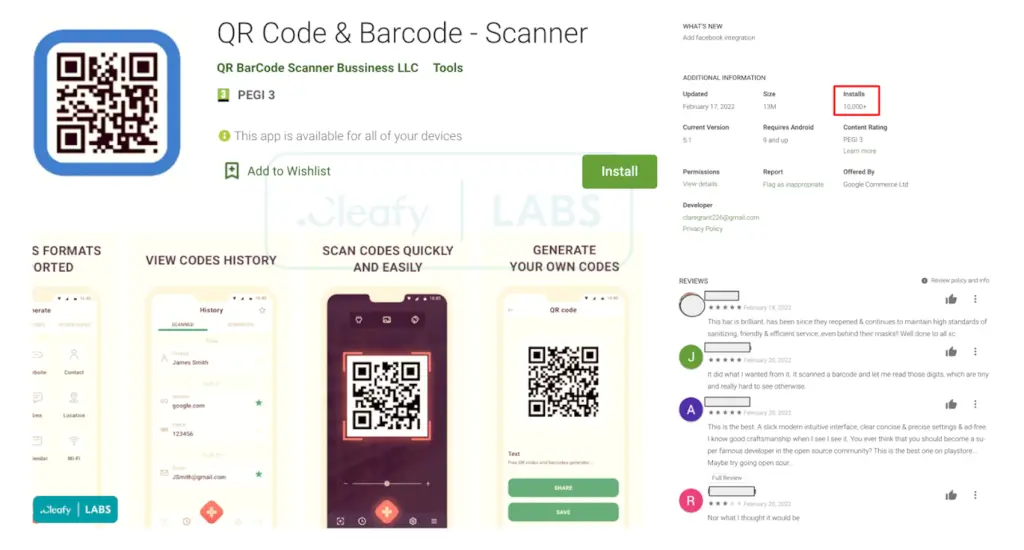

根据网络情报平台 Cyble 报导,Antidote 木马正试图通过将自己伪装成 Google Play 更新来渗透安卓设备。该木马最初由该公司于 5 月 6 日发现,其成功主要归功于隐藏身份的尝试。一旦安装到你的设备上,它就可以读取包含你的联络人到短信的所有内容。

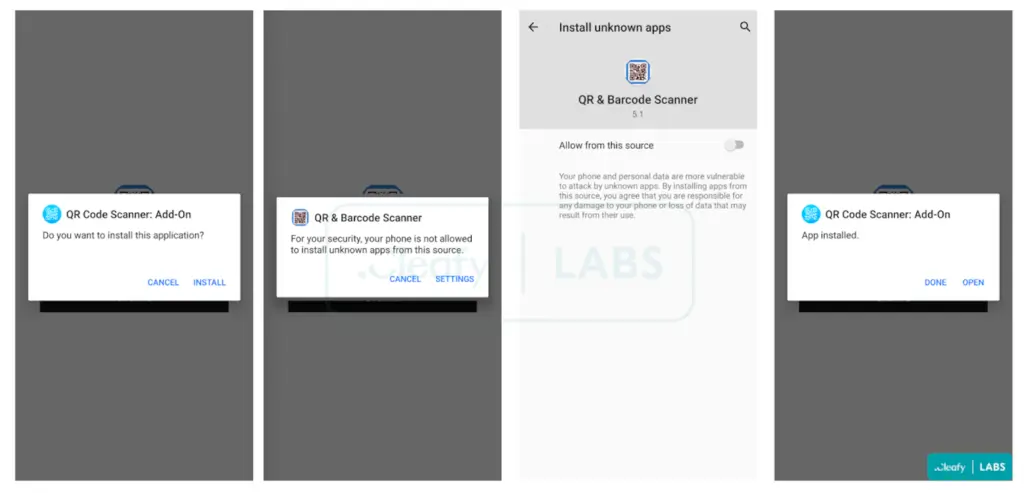

当 Antidote 木马尝试读取你的安卓设备时,你将看到一个虚假的 Google Play 更新,该更新会提示你在下载后存取你的设置。欺诈性的 Google Play 更新页面已被发现有多种语言,

使得安全专家相信该恶意软件正在全球多个地区产生影响。如果你不确定手上的安卓设备是否受到该木马的影响,你可以通过执行防毒软件扫描来侦测与其关联的一些文件。

随着网络威胁不断演变,谷歌正试图通过部署AI技术来保持领先地位。在 2024 年 I/O 活动上,谷歌公司宣布安卓安全功能未来将得到 AI 的支持,并专注于Android 15 和 Google Play 服务。该AI技术目的在即时运行,也就是说会持续扫描以检测潜在威胁。除了 Pixel 设备之外,联想、一加、Nothing 等公司的安卓产品也将在 2024 年稍后部署实时威胁侦测技术。

Antidote 木马的危害分析

1、伪装手段:

Antidote 木马通过将自己伪装成 Google Play 更新来欺骗用户安装,这种隐蔽的方式使得用户难以察觉其真实意图。

2、窃取用户资料:

一旦安装到安卓设备上,Antidote 木马能够读取用户的各种信息,包括联系人、短信等敏感数据,严重威胁用户资料安全。

3、多语言欺诈页面:

该木马使用的欺诈性 Google Play 更新页面已被发现支持多种语言,表明其正试图在多个地区扩大影响范围。

那么我们如何预防 Antidote 木马呢?

1、要保持警惕:

虽然用户可能具有一定的安全意识,但仍需对任何声称来自 Google Play 的更新保持警惕,尤其是当提示需要访问设备设置时。

2、验证更新来源:

确保从官方来源下载和安装应用更新,避免从非官方或不可信的第三方来源下载应用。

3、执行防毒软件扫描:

定期使用防毒软件对设备进行扫描,以检测并删除与 Antidote 木马关联的任何文件。

3、关注谷歌安全更新:

谷歌正通过部署人工智能技术来增强安卓设备和 Google Play 服务的安全性。用户可以关注谷歌发布的安全更新,并及时更新自己的设备和应用,以获取最新的安全保护功能。

4、手机不要随意授权:

你的手机在安装应用或更新时,注意应用请求的权限,避免给予过多不必要的权限,以减少潜在的安全风险。

Antidote 木马通过伪装成 Google Play 更新来窃取用户资料,对用户的安全构成严重威胁。为了防范这种木马,用户需要保持警惕,验证更新来源,执行防毒软件扫描,并关注谷歌发布的安全更新。同时,不要随意授权应用权限,以减少潜在的安全风险。