关于数据中心的运维安全管理,客户最关心哪些问题?齐治客服(400电话、在线服务)将过去一年中被问及最多的10个PAM相关问题及解答进行整理,与客户、合作伙伴分享。

•使用超级管理员身份登录PAM的Web界面,在系统设置>系统>基本设置>第三方,检查以下配置项:

①检查配置的第三方名称是否和PAM后台插件中config.ini文件的ServerName一致;

②检查配置的第三方IP地址与端口是否正确;

•使用超级管理员身份登录PAM的Web界面,在系统设置>系统>基本设置>第三方,检查以下配置项:

①检查配置的第三方名称是否和PAM后台插件中config.ini文件的ServerName一致;

②检查配置的第三方IP地址与端口是否正确;

访问控制, 意义在于访问的过程中进行控制,属于事中。张三在获得server1的权限后进行了访问,但误执行了重启操作,导致一批业务受到了影响。这时,就需要访问控制了。虽然张三有访问server1的权限,但在访问过程中执行重启操作是不被允许的。

总结来说,授权是事前对主体和权限内容进行约束, 访问控制是对事中的风险动作进行有效阻拦。

有驾照能开车上路,但仍要遵守交通规则,

这就像“授权”和“访问控制”的关系。

WordPress 网站后台密码忘记了怎么办?这里给分享一下大家几种方法来找回密码:

找回WordPress 后台密码方法一:

wordpress 程序是自带找回密码功能

在wordpress 登陆框下方有一个“忘记密码”的按钮,点击,输入邮箱即可找回。

注意,这里的邮箱是配置文件的时候所填写的 邮箱地址,这样等几分钟,就会在邮箱里面收到密码信息。

但是这个方法并不是百试百灵,因为有的时候会提示:网站空间不支持 mail() 函数,或是未开启;

这种情况其中一个原因是由于你的主机真的不支持 mail() 函数功能,当你确认 mail() 函数已经开启后,可能是由于另一个原因导致的,就是由于你的网站开启gzip压缩,这样也会阻止邮箱的正常发送。

找回WordPress后台密码方法二:

通过修改MD5值找回WordPress密码

WP使用的是MD5保存密码,所以密码不可逆,如果密码丢失,可以通过数据库找回密码。

1、登陆phpmyadmin数据库,选择数据库;点击进入到 wp_users 表内,找到你需要修改密码的用户名(以 admin 为例),然后点击该行内的 编辑 按钮

2、进入到 admin 用户的数据编辑,在里面找到 user_pass项对应的值,把里面的MD5加密值改成 5d41402abc4b2a76b9719d911017c592

3、点击右下角的 执行 按钮,这样就可以把网站后台管理员 admin 的登录密码改成 hello 了。

4、然后回到WordPress程序登陆页面,使用密码 hello 登陆即可。

找回WordPress后台密码方法三:使用 PHP 代码找回密码

PHP 代码的方法归根结底也是通过 SQL 查询语句修改的方式实现,只不过提供一个可视化的用户操作界面罢了。把下面的代码复制并保存为 password-resetter.php 文件,通过FTP上传到 WordPress 网站根目录,然后在浏览器中输入 429006.com/password-resetter.php 访问运行该文件,然后输入新的密码即可实现密码的重置。

password-resetter.php代码如下:

<?php

//password resetter

include(“wp-config.php”);

include(“wp-blog-header.php”);

if (empty($_POST[’emergency_pass’])) {

?>

set admin password:

} else {

$sql = “UPDATE “.$wpdb->users.” SET user_pass = ‘”.md5($_POST[’emergency_pass’]).”‘ WHERE User_login = ‘admin’”;

$link = $wpdb->query($sql);

wp_redirect(‘wp-login.php’);

exit();

}

?>

注意:使用该文件重置密码完毕后,务必通过FTP将其删除。

360旗下的网络安全研究实验室Netlab揪出潜伏在Linux系统中长达3年的木马程序RotaJakiro

除了以AES来加密恶意软件内的信息,木马程序RotaJakiro与命令&控制(C&C)服务器的通讯,更采用AES、XOR、ROTATE与ZLIB压缩等加密算法,来掩饰行踪与来源

.

360旗下的网络安全研究实验室Netlab在本周指出,有一木马程序RotaJakiro潜伏在Linux系统中至少长达3年。

根据Netlab的分析,RotaJakiro为一针对Linux x64系统的木马程序,它使用轮替加密,而且在执行后对于Root或非Root账户有不同的行为,犹如Dota游戏中的双头龙(Jakiro),使得该团队将它命名为RotaJakiro。

Netlab团队追踪到RotaJakiro的C&C服务器,发现这些服务器存在的年代更久,在他们取得的4个RotaJakiro样本中,最早的一个是在2018年创立,而其C&C服务器最早建立的日期,却是在2015年。

此外,Netlab团队也相信RotaJakiro与Torii傀儡网络有关,因为它们使用了很多一样的命令,建构的方式也非常的类似,同样利用各种加密算法来掩饰行踪与来源,也都采用老派的长驻与结构化的流量手法。

Avast曾在2018年揭露Torii的存在,指称它是个复杂的IoT傀儡网络,可入侵包括MIPS、Arm、x86、x64、PowerPC与SuperH等架构的装置,且相信它至少自2017年便开始活动。

RotaJakiro不仅以AES来加密恶意软件内的信息,其与命令&控制(C&C)服务器的通讯,更采用了AES、XOR、ROTATE与ZLIB压缩等加密算法,此外,RotaJakiro支持12种指令,其中有3种是执行特定的插件,Netlab团队目前尚未得知RotaJakiro的目的,推测其指令可能具备回报装置信息、窃取机密信息、查询/下载/删除档案,以及执行特定插件等功能。

RotaJakiro隐蔽性较强,对加密算法使用比较多,包括:使用AES算法加密样本内的资源信息;C2通信综合使用了AES,XOR,ROTATE加密和ZLIB压缩算法。指令方面,RotaJakiro支持12种指令码,其中3种是和特定plugin相关的,遗憾的是目前我们并没有捕获到这类payload,因此并不知道它的真正目的。从广义的后门角度来看,RotaJakiro支持的功能可以归纳成以下4类:

上报设备信息

窃取敏感的信息

文件/Plugin管理(查询,下载,删除)

执行特定的Plugin

当所有分析结束后,我们尝试对RotaJakiro进行溯源,根据解密后的资源以及编码的风格的相似性,我们推测它是Torii Botnet作者的又一作品。

RotaJakiro潜伏了多少?

我们从捕获的样本出发,寻找RotaJakiro同源者,最终发现了以下4个样本,它们在VT上都是0检测,从VT的First Seen时间来看,RotaJakiro至少已经存在了3年。

概述

2021年3月25日,360 NETLAB的BotMon系统发现一个的VT 0检测的可疑ELF文件(MD5=64f6cfe44ba08b0babdd3904233c4857),它会与4个业务类型截然不同的域名进行通信,端口均为TCP 443(HTTPS),但流量却并非TLS/SSL类型,这个异常行为引起了我们的兴趣,进一步分析发现它是一个针对Linux X64系统的后门木马,该家族至少已经存在3年但目前还是0检测。基于该家族使用rotate加密,并且运行后对root/non-root账户有不同的行为,犹如一只双头龙,一体双向,我们将它命名为RotaJakiro。

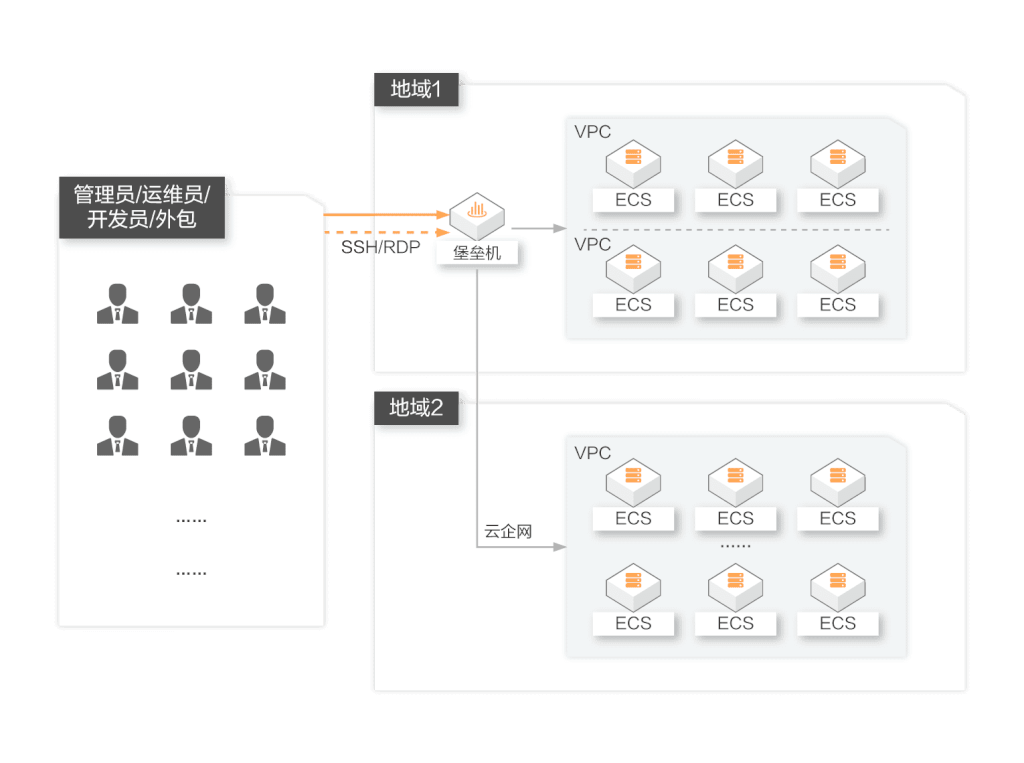

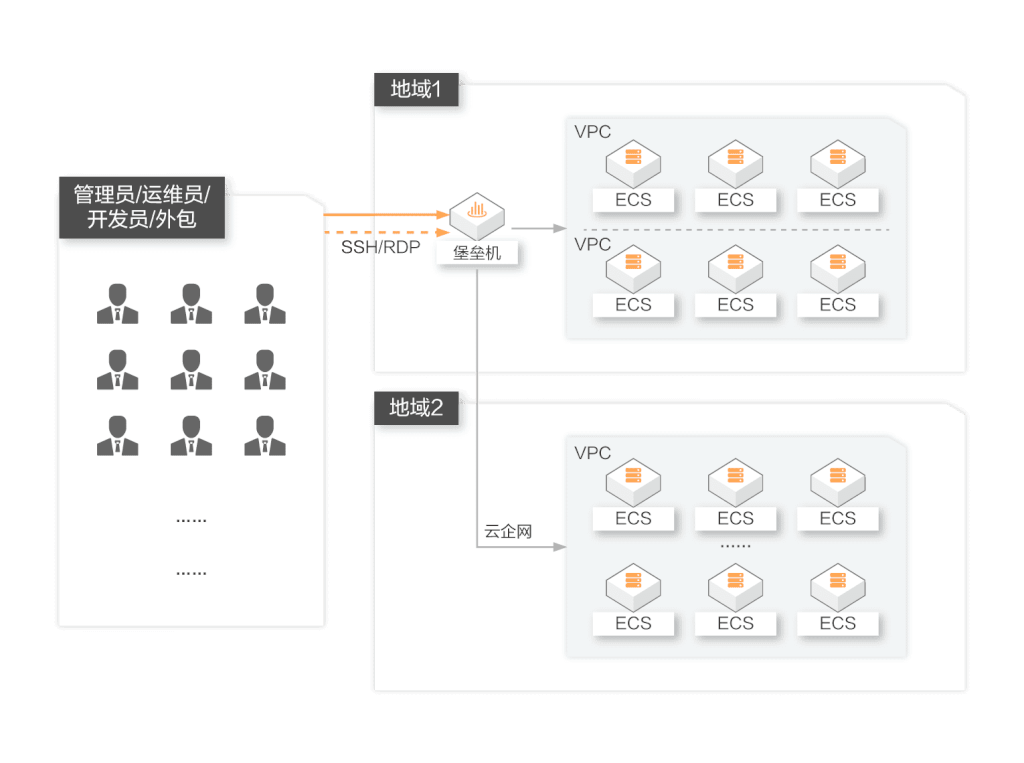

没有什么比安全产品的安全性更重要。是时候检查一下你的堡垒机(针对新堡垒机RIS)的安全性了!请逐一对照下文10个关键项,按照建议检查和安全强化,我们一起“灭灭灭”堡垒机隐患。

1、部署

堡垒机通常部署在内网,若需要通过互联网访问,建议通过威必恩访问;

没有威必恩建议仅开通SSH(22)和RDP(3389)端口,禁止直接通过公网访问Web界面。

2、网络策略

只对访问客户端开通必要的端口:443(Web)、3389(图形)、22(字符);

只向特定的管理员终端开通控制台访问端口:8022(console控制台)。

3、补丁

确保堡垒机标准版的版本为最新;

确保补丁版本为最新。

4、密码

确保密码设置足够复杂(参考下图设置);

确保密码定期修改。

5、认证

若有第三方认证系统,可通过AD、LDAP、RADIU、X.509方式对接;

若已购买动态令牌或USBKEY,务必启用;若无其他认证方式,务必启用手机令牌;

为所有用户启用双因素身份认证,API用户使用本地密码。

6、登录控制

在系统设置中,设置全局的登录控制,限制用户的来源IP及IP范围,同时对管理员用户进行更细致的来源IP地址限制;

对单个用户启用登录控制,建议填写IP地址、IP段,条件选择“不满足”,动作选择“拒绝”。

7、API调用

不建议直接使用超级管理员admin进行身份验证,新建一个配置管理员api_user专门用于调用API时的身份验证;

设置身份验证为“本地密码”,满足密码复杂度要求;

启用“用户登录控制”,设置调用API服务器的来源IP地址或范围。

8、SSH外部访问

建议关闭系统的SSH外部访问。

9、root账号

产品部署完后,应修改root账号默认秘钥,修改后的秘钥由用户保密存储,不可在堡垒机中托管;

确保root账号的默认shell为console。

10、IPMI安全

如果已配置IPMI,启用IPMI管理口后,修改默认用户名、密码,密码符合复杂度要求;

禁止IPMI的80、22、161端口;启用Web SSL-443端口;

“在IPMI管理页面设置IP访问控制”限制访问来源IP地址,建议只允许固定终端访问IPMI服务。

针对以上堡垒机安全使用检查的10个关键项,想要获取更详细的具体操作指南/手册,请关注九边。

近日艾薇资讯在微信业主群里有人说猫眼被撬了,当时我还纳闷被撬了说明了什么啊,然后我搜了一下,真是有点可怕啊,发出来给大家看看这猫眼开锁,大家要小心啊!我上网搜了一下图片,大家来看看是不是真有点吓人啊

上面是开锁的工具,钳子是用来破坏猫眼的,下面是开锁的流程, 我靠,专业的工具,什么钱都有人挣哈

据说速度快的熟练的只要70多秒就可以打开….

我想了一下,除了装猫眼防护器以外,还可以反锁,只要反锁了,就算破了猫眼,应该也打不开了。

希望大家生活中多多留意啊…. 我家双锁,还有警报器,猫眼摄像头移动报警,门禁开启报警。。。。哈哈哈。 还好天天睡前记得反锁~都有反锁,还有链子,正面取都费劲。反锁反锁反锁,重要的事说三遍, 有小区的监控都不是白给的。物业干嘛去了, 不怕贼偷就怕贼惦记,缅怀那年北平城丢的电三轮,监控也有警也一早报了,官爷快中午晃晃悠悠走了正如他轻飘飘的来了。挥一挥官袍,不带走一片云彩。

这个绝对防不胜防。

但只要你人在家的时候打上保险,人出门的时候锁上天地锁,自然就不需要害怕了。但是有时候反锁也没用,我家对门反锁的,小偷也是大概1分钟就进去了.目前市面上的民用门和锁,其实就是个摆设。只要你呼叫开锁服务,然后看着他们工作就明白了。其实这里也包括民用保险柜或保险箱。我新家换锁的时候 亲眼见证开锁师傅 施展楼主主题中的绝技,之前忘了带钥匙叫过开锁的,就是这样开的,大家还是多多注意。

你的身份信息被泄露了吗??

文章前言

当今互联网时代,很多信息都靠一根线传递着,你的银行卡密码、自己身份信息等等,你能想到的,这根线基本都有……

也许有朋友反驳说:俺家里老人从未上过网,也有? 银行、有关部门统统都有记录,就不多说了,好了前面这都是屁话,下面进入文章正文。 (更多…)

我们现在处于网络时代,时常要登录各种网站、论坛、邮箱、网上银行等等,这些访问常需要帐户+密码的身份认证,因此我们不断地注册用户,就有了数不清的网络帐户和密码。大多数人为了便于记忆,习惯只用一个常用的网络用户名、邮箱和密码,这是非常危险的。那么,网上的密码我们应该怎么设置,才能相对安全一些呢? (更多…)

有看过电影《007》或《碟中碟》系列的朋友们,相信应该都对电影里头常出现的,间谍专用手机并不陌生对吧!通常这种间谍手机都会经过加密,所以往往在拨打或接听手机电话时,都能够成功的防堵任何机密谈话遭到窃听,让人感觉非常的酷说。 (更多…)