关于数据中心的运维安全管理,客户最关心哪些问题?齐治客服(400电话、在线服务)将过去一年中被问及最多的10个堡垒机相关问题及解答进行整理,与客户、合作伙伴分享。

关于数据中心的运维安全管理,客户最关心哪些问题?齐治客服(400电话、在线服务)将过去一年中被问及最多的10个堡垒机相关问题及解答进行整理,与客户、合作伙伴分享。

兴业银行是全国性股份制商业银行,营业网点超千家。兴业银行在上海有两个数据中心——主数据中心和同城数据中心,账号管理主要分散在三个不同的部门负责:主机由生产运行部门负责,网络设备由网络管理部门负责,数据库由系统管理部门负责,账号的分散管理衍生出来诸多安全的风险,其中包括:

1. 检查不合规问题。账号密码管理过程中,人工参与环节较多,技术管控能力不足。

2. 管理不集中问题。账号密码管理使用了不同的平台,无法控制管理成本和后期维护成本。

3. 密码未定期修改。密码未按照规章制度和要求进行定期修改。

4. 密码保管不完善。密码通过密码信封保管过程中,依赖管理员人工参与进行密码备份和存储。

为了解决账号管理方面的风险,兴业银行启动了账号密码统一安全管理项目,实现对主机、网络设备、数据库账号密码的统一、集中、安全管理。

针对兴业银行账号密码管理所带来的安全风险,齐治科技设计了一套完整的账号安全管理方案,涵盖了如下的实际场景:

1. 密码集中管理,一套系统统管主机、网络设备、数据库的密码并定期改密。

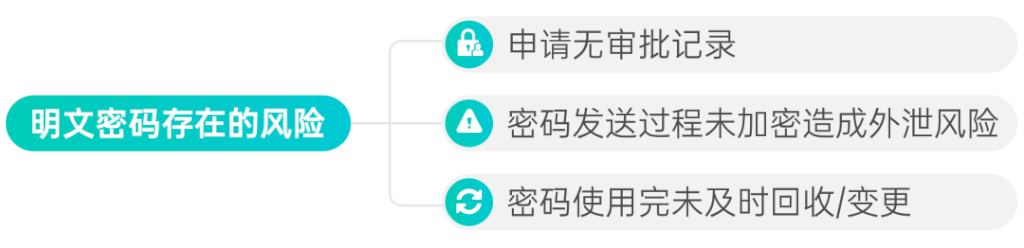

2. 建立密码使用流程,实现明文密码线上申请、发放、回收等全流程统一管理。

3. 账号密码安全存储,采用硬件级别的国密加密存储技术,安全存储账号密码。

通过齐治堡垒机+齐治特权账号管理系统+密码保险箱实现账号密码的统一管理,部署完成之后Z银行具备了如下能力:

1. 实现了针对主机、网络设备、数据库资产的定期自动改密能力。具备针对Windows、Linux、AIX等操作系统的定期改密,包含root级别的特权账号和运维账号;具备针对所有网络设备、数据库的定期自动改密能力。

2. 实现了对明文密码申请、获取、使用、回收全流程的线上闭环管理。建立了明文密码的申请、使用、回收制度,保障了明文密码的管理与使用安全。

3. 实现了密码集中安全统一的管理。通过硬件级别的密码保险箱,实现密码的统一安全存储,密码保险箱采用独立硬件、独立安全系统、精简服务的方式提升安全性;通过硬件加密卡对数据进行国密算法的加密存储,进一步提升密码存储的安全性。

1.减少管理成本,提升管理效率。账号密码管理由原先三套系统分散管理的方式,升级为集中安全管理的方式,减少了管理人员的投入和各部门平台的维护成本。

2. 密码电子化保管,降低泄露风险。由原先密码管理过程中人工参与,升级为密码电子化全流程自动化管理,降低密码泄露的风险。

3. 满足专项审计,管理章程合规。账号密码的统一管理与流程平台结合,符合了Z银行对密码使用的专项审计要求,为进一步合规管理提供了必要的基础平台。

过渡方案

——搞清楚账号都在哪,什么数量级

•使用超级管理员身份登录PAM的Web界面,在系统设置>系统>基本设置>第三方,检查以下配置项:

①检查配置的第三方名称是否和PAM后台插件中config.ini文件的ServerName一致;

②检查配置的第三方IP地址与端口是否正确;

访问控制, 意义在于访问的过程中进行控制,属于事中。张三在获得server1的权限后进行了访问,但误执行了重启操作,导致一批业务受到了影响。这时,就需要访问控制了。虽然张三有访问server1的权限,但在访问过程中执行重启操作是不被允许的。

总结来说,授权是事前对主体和权限内容进行约束, 访问控制是对事中的风险动作进行有效阻拦。

有驾照能开车上路,但仍要遵守交通规则,

这就像“授权”和“访问控制”的关系。

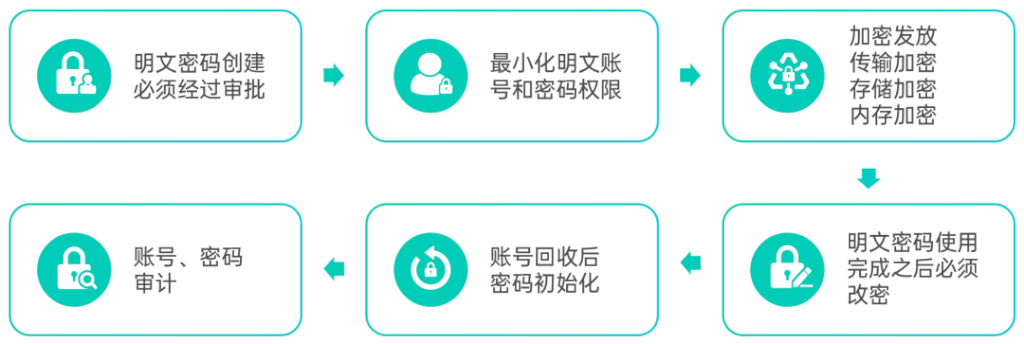

首先,明文账号和密码需要在使用前通过PAM系统进行申请,在初始阶段就会最小化审批该账号和密码的权限,让它只能在规定时间、规定范围内进行规定操作。

其次,PAM实现过程全跟踪。账号和密码提供给使用者的过程中,PAM可以将明文密码加密,这个加密包括加密发放、传输加密、存储加密、内存加密等多种手段,使得明文密码在从运维管理员到使用者的过程中,不再明文。在有的应用场景下,用户可以使用密码信封的方式进行线下明文密码传递,保障密码安全。

PAM管理明文密码全生命周期

在账号和密码按照权限规定到使用期限后,PAM可以自动回收账号及权限,该账号和密码不能在系统中使用,限制了该账号的可能被利用的非法功能。同时,账号回收后,密码重新初始化,PAM立即将该密码改密,保证了账号和密码的安全性。

齐治PAM特权账号管理具有账号梳理功能。针对沟通成本高、账号收集不全不准的问题,PAM提供自动发现+账号工单有限发现相辅相成的服务,能够将漏报账号、漏报资产从系统上自动确认,并一键移交给管理员。

针对账号变化快的问题,齐治PAM提供自动巡检功能,发现有问题的账号,比如无法登录、权限被篡改、网络不通等问题,统一及时汇总给管理员,实现随时发现,随时处理。

PAM的解决方案是支持等价资产,配置等价账号,梳理各种账号同步关系。

当多个账号的密码需要同步时,PAM支持配置等价账号高级功能。例如资产部署的集群,管理员将集群中所有节点加入到PAM,可以将这些节点的账号设置为等价账号。如果其中某个节点的资产账号修改了密码,则密码将同步到其他节点的资产账号。需要专门指出的是,在相同账号名且以密码类型登录的前提下,等价账号可以跨资产类型。

shterm齐治堡垒机RIS常见问题及解决方法

一、Linux会话如何上传下载文件

解决方法

1、对于2GB以内的小文件可以在ssh会话中通过rz和sz命令进行文件上传和下载

2、对于大文件可以通过sftp的方式进行文件的上传和下载

二、RDP访问时,无法使用剪切板或磁盘映射失败

解决方法

1、检查访问权限的规则模板,确认是否允许使用剪切板和磁盘映射

2、检查目标资产是否禁用了驱动器或剪切板

3、更换客户端PC再次尝试,确认是否客户端环境问题

三、RIS windows访问报错:”the error code from connect is UNDEFINEDCONNECTERROR”

解决方法

1、测试堡垒机到目标设备的IP和端口是否可达

2、登录访问时选择的系统账号是否为托管密码

3、在目标资产中设置组策略

4、查看目标设备远程桌面授权是否正常

四、shterm MAC终端无法正常运行

解决方法

将补丁升级为最新版本

五、shterm 调用filezilla时报错:“认证失败”

解决方法

1、是否托管对应账号密码,sftp访问时,未托管系统账号需要选择any账号,手动输入服务器用户名密码后访问

2、通过ssh登录,测试堡垒机到目标设备的网络端口是否放通,使用的服务器密码是否正确

3、访问sftp协议,调出filezilla后设置filezilla客户端超时秒数为0,并清除客户端缓存

4、堡垒机后台设置SFTP超时时间

5、确认不通过堡垒机访问是否正常

以上为常见题型答题步骤,如有其他疑问,请关注「齐治科技」微信公众号,与售后服务团队取得联系,我们将第一时间为您答疑解惑。

没有什么比安全产品的安全性更重要。是时候检查一下你的堡垒机(针对新堡垒机RIS)的安全性了!请逐一对照下文10个关键项,按照建议检查和安全强化,我们一起“灭灭灭”堡垒机隐患。

1、部署

堡垒机通常部署在内网,若需要通过互联网访问,建议通过威必恩访问;

没有威必恩建议仅开通SSH(22)和RDP(3389)端口,禁止直接通过公网访问Web界面。

2、网络策略

只对访问客户端开通必要的端口:443(Web)、3389(图形)、22(字符);

只向特定的管理员终端开通控制台访问端口:8022(console控制台)。

3、补丁

确保堡垒机标准版的版本为最新;

确保补丁版本为最新。

4、密码

确保密码设置足够复杂(参考下图设置);

确保密码定期修改。

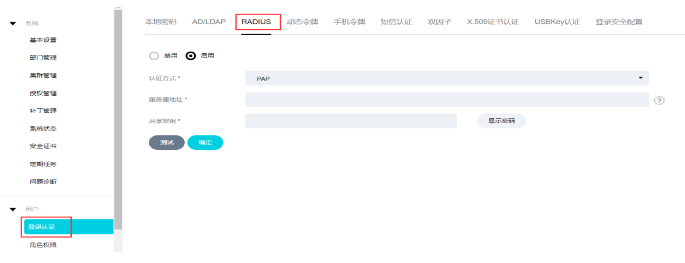

5、认证

若有第三方认证系统,可通过AD、LDAP、RADIU、X.509方式对接;

若已购买动态令牌或USBKEY,务必启用;若无其他认证方式,务必启用手机令牌;

为所有用户启用双因素身份认证,API用户使用本地密码。

6、登录控制

在系统设置中,设置全局的登录控制,限制用户的来源IP及IP范围,同时对管理员用户进行更细致的来源IP地址限制;

对单个用户启用登录控制,建议填写IP地址、IP段,条件选择“不满足”,动作选择“拒绝”。

7、API调用

不建议直接使用超级管理员admin进行身份验证,新建一个配置管理员api_user专门用于调用API时的身份验证;

设置身份验证为“本地密码”,满足密码复杂度要求;

启用“用户登录控制”,设置调用API服务器的来源IP地址或范围。

8、SSH外部访问

建议关闭系统的SSH外部访问。

9、root账号

产品部署完后,应修改root账号默认秘钥,修改后的秘钥由用户保密存储,不可在堡垒机中托管;

确保root账号的默认shell为console。

10、IPMI安全

如果已配置IPMI,启用IPMI管理口后,修改默认用户名、密码,密码符合复杂度要求;

禁止IPMI的80、22、161端口;启用Web SSL-443端口;

“在IPMI管理页面设置IP访问控制”限制访问来源IP地址,建议只允许固定终端访问IPMI服务。

针对以上堡垒机安全使用检查的10个关键项,想要获取更详细的具体操作指南/手册,请关注九边。